PRE-REQUISITI

Per stabilire una connessione site to site tra due sedi utilizzando IPsec sono necessari i seguenti prerequisiti:

- Almeno una delle due sedi deve avere un IP Pubblico statico

- Le subnet interne delle due sedi devono essere diverse

CONFIGURAZIONE

Supponiamo di avere le seguenti configurazioni per le due sedi:

- SEDE TORINO: IP Pubblico: 4.3.2.1 e LAN : 192.168.0.0./24ù

- SEDE ROMA: IP Pubblico: 1.2.3.4 e LAN : 192.168.1.0./24

Colleghiamoci al firewall della sede di Torino e configuriamo la connessione verso il server di Roma

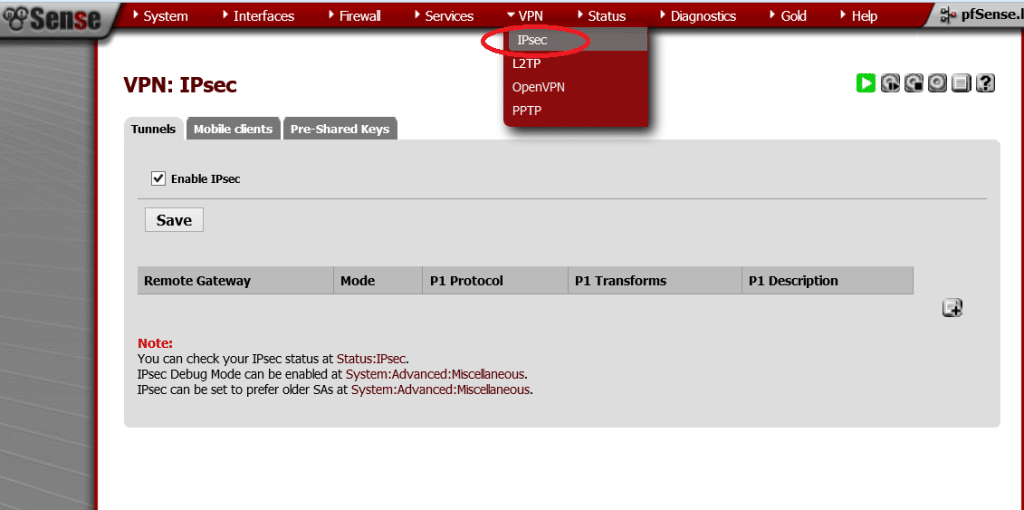

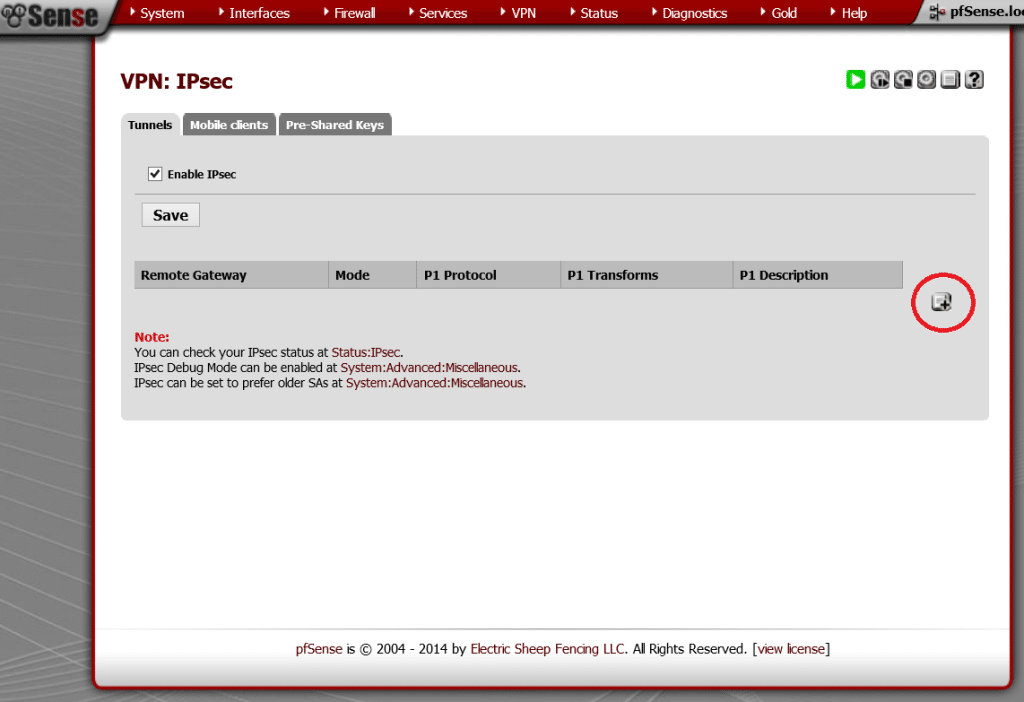

Selezionare dal menu a tendina VPN quindi IPSec

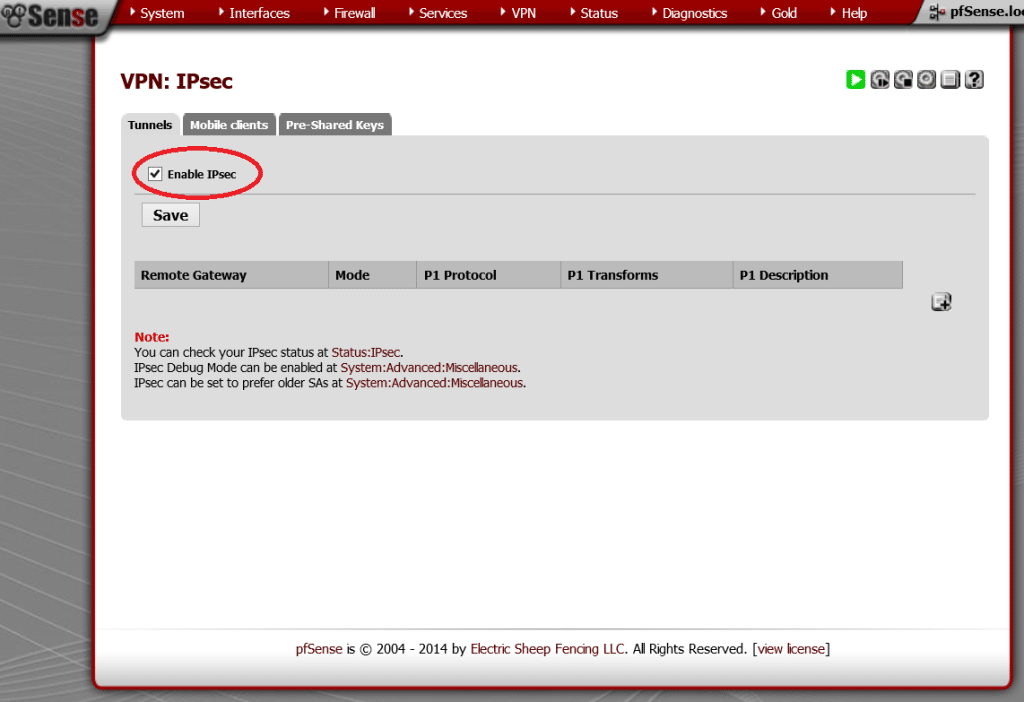

Selezionare Enable IPsec quindi Save

Cliccare sul pulsante add phase1 entry

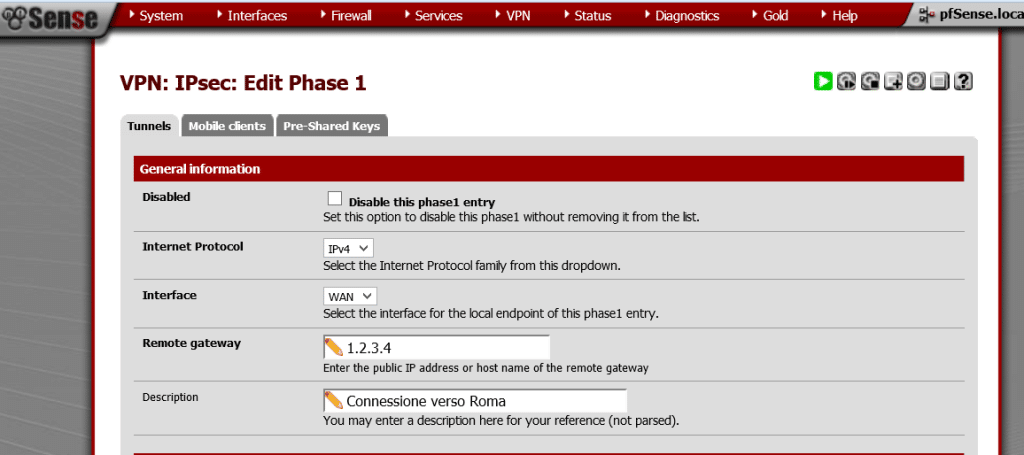

Inserire i seguenti parametri:

INTERNET PROTOCOL: selezionare IPv4

INTERFACE: selezionare l’interfaccia WAN

REMOTE GATEWAY: inserire l’IP Pubblico della sede di Roma

DESCRIPTION: inserire la descrizione

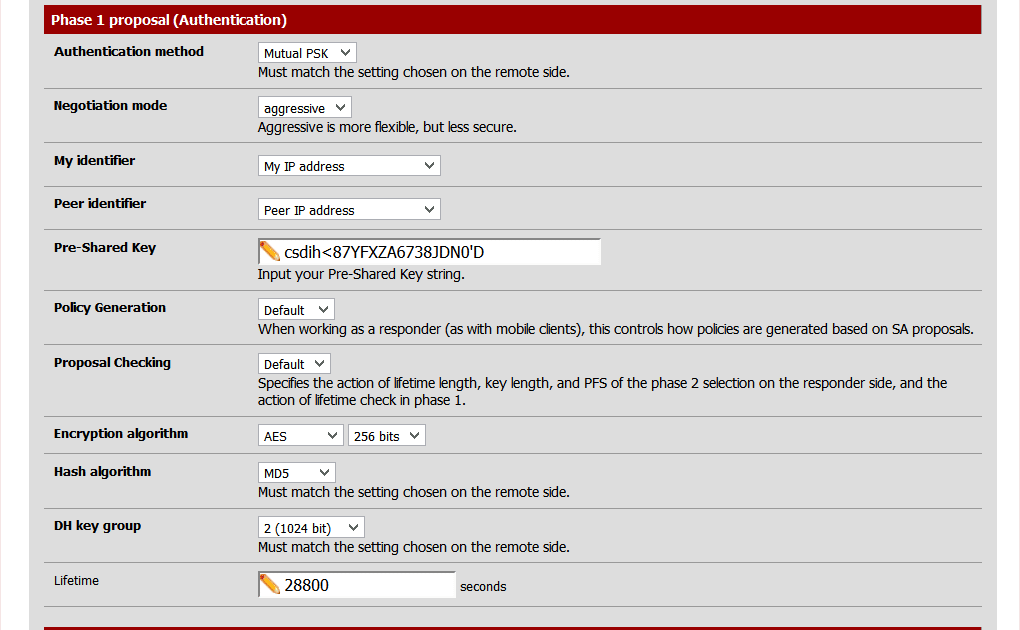

Inserire i seguenti parametri:

AUTHENTICATION METHOD: Selezionare il valore Mutual PSK

NEGOTIATION MODE: Selezionare aggressive

MY IDENTIFIER: Selezionare My IP Address

PEER IDENTIFIER: Selezionare Peer IP Address

PRE-SHARED KEY: Inserire la chiave condivisa (Es: csdih<87YFXZA6738JDN0’D)

POLICY GENERATION: Selezionare Default

PROPOSAL CHECKING: Selezionare Default

ENCRYPTION ALGORITHM: Selezionare AES quindi 256

HASH ALGORITHM: Selezionare MD5

DH KEY GROUP: Selezionare 2 (1024 bit)

LIFETIME: 28800 secondi

NOTA BENE: Il tipo di algoritmo utilizzato (ENCRYPTION ALGORITHM) deve essere uguale su entrambe i sistemi e bisogna sceglierlo in base alla potenza di calcolo dell’hardware che abbiamo scelto.

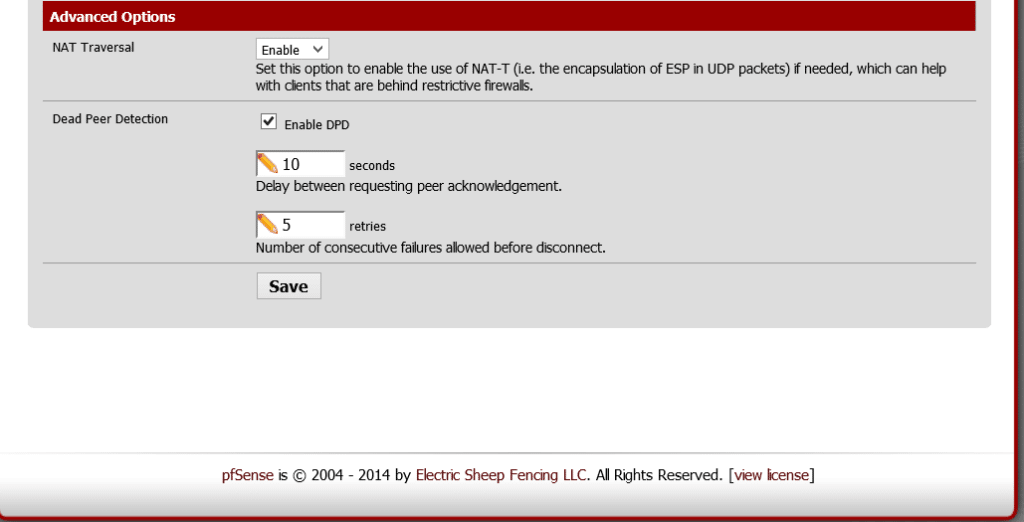

Inserire i seguenti parametri:

NAT TRASVERSAL: Selezionare Enable

DEAD PEER DETECTION: Abilitare l’opzione quindi cliccare su Save per passare alla Phase-2

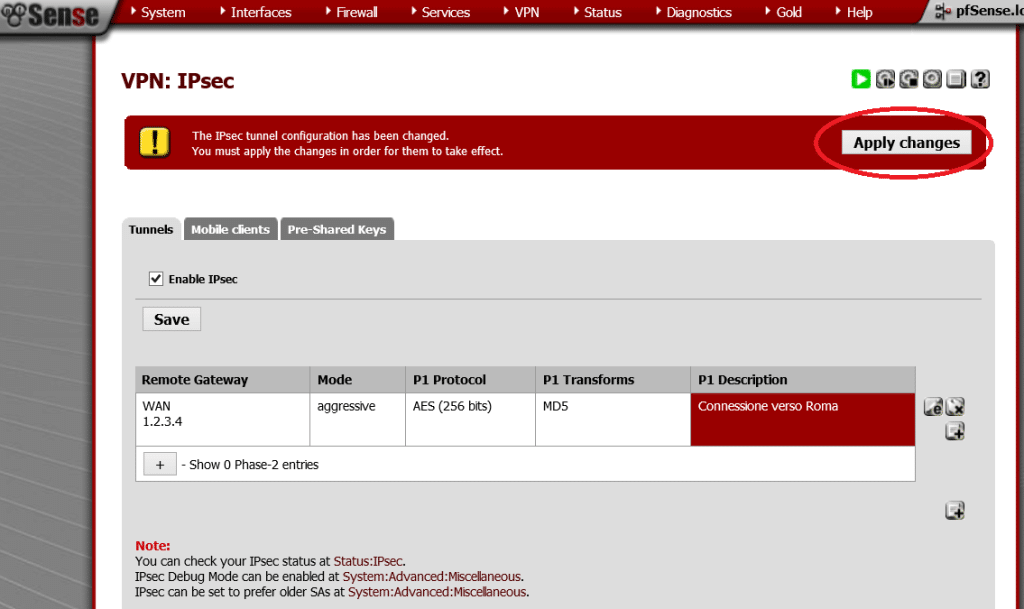

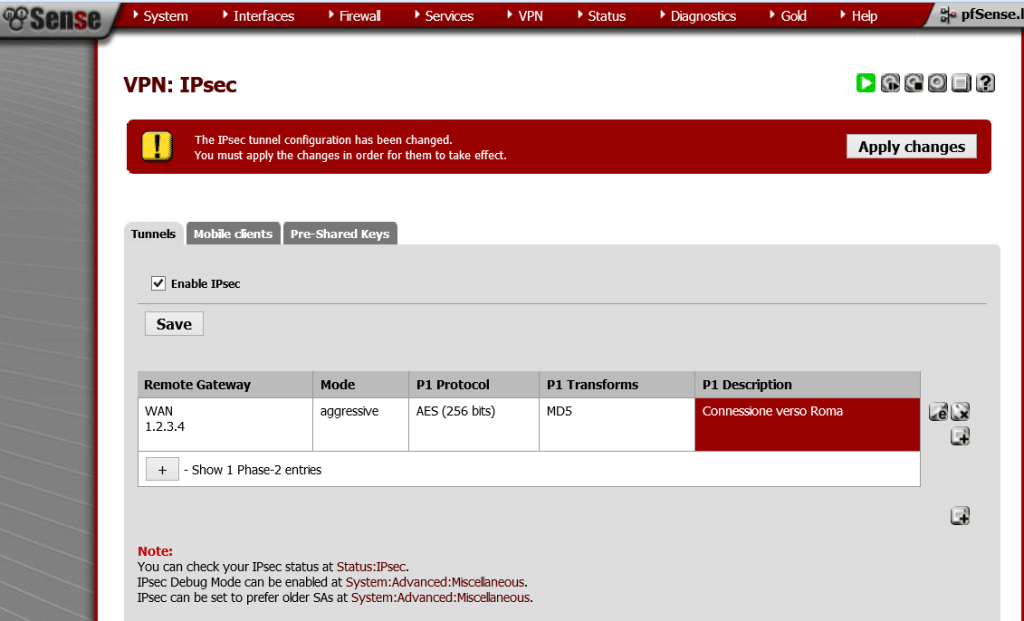

Cliccare su Apply Changes per rendere effettive le modifiche

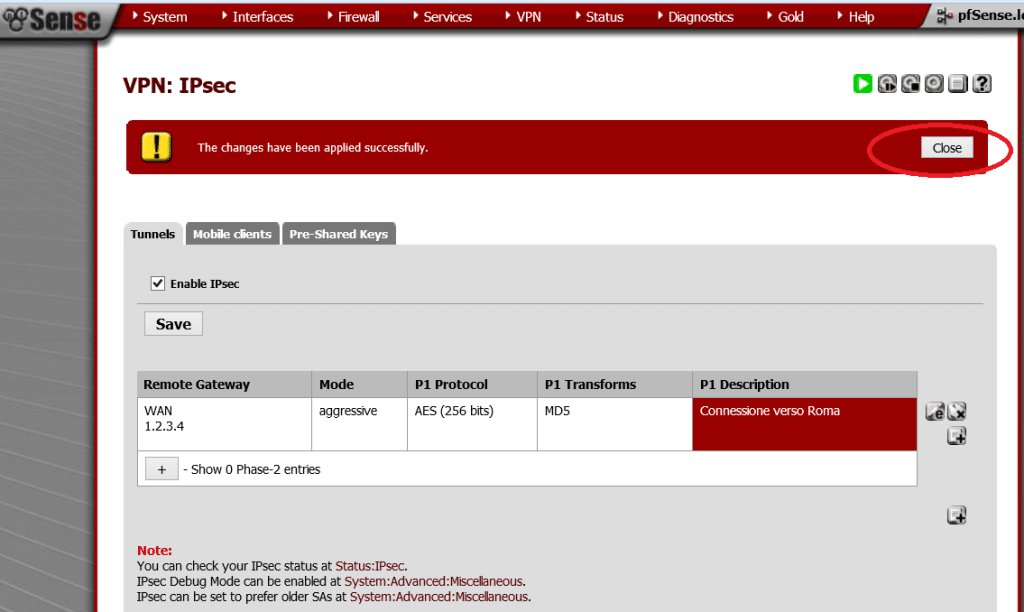

Cliccare su Close

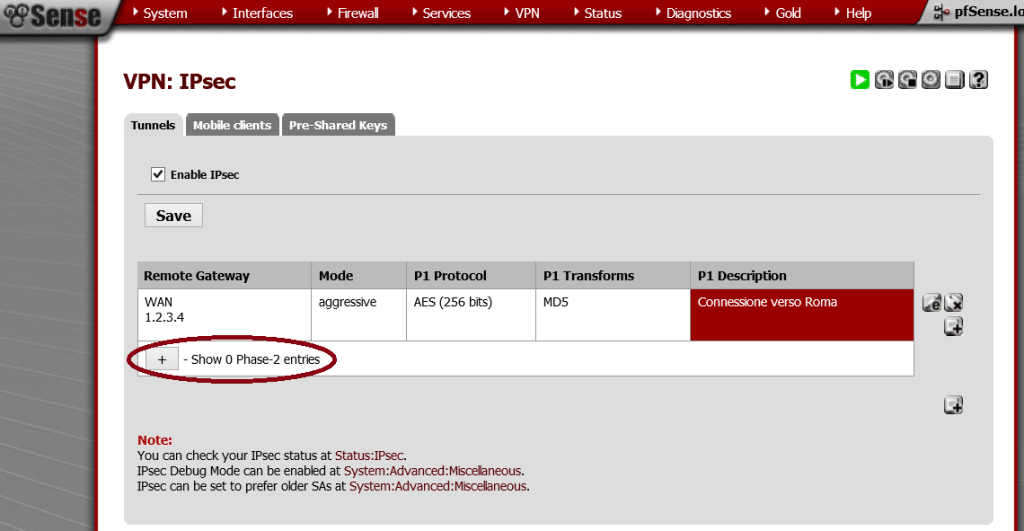

Cliccare sul + per procedere con la Phase-2

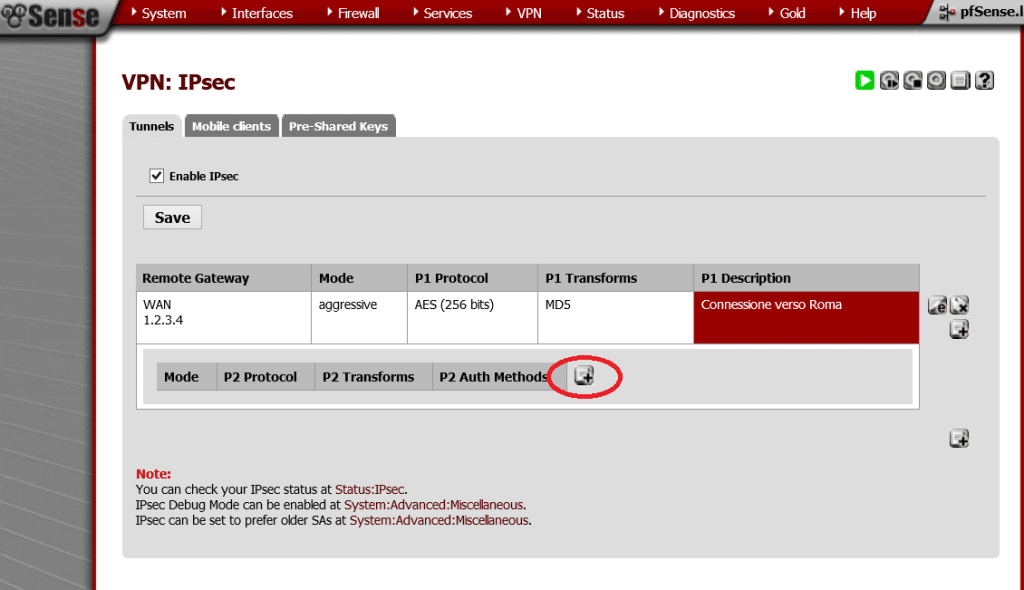

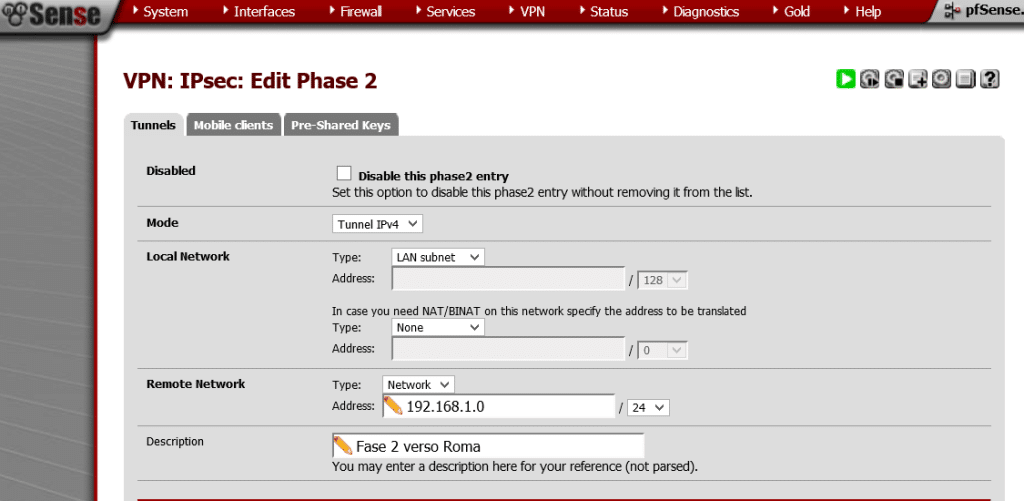

Cliccare sull’icona come mostrato nella figura sovrastante

Inserire i seguenti parametri:

MODE: Selezionare Tunnel IPv4

LOCAL NETWORK: Selezionare LAN Subnet

REMOTE NETWORK: inserire i seguenti parametri

TYPE: Selezionare Network

ADDRESS: Inserire la subnet locale della sede di Roma

DESCRIPTION: inserire la descrizione

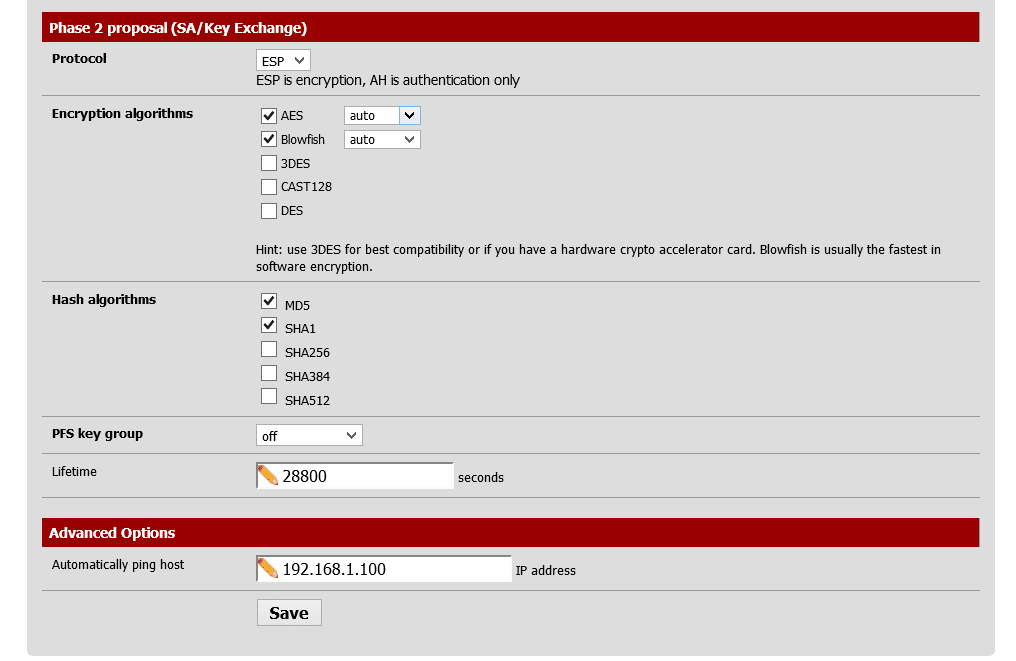

Inserire i seguenti parametri:

PROTOCOL: Selezionare ESP

ENCRYPTION ALGORITHMS: Selezionare gli algoritmi che volgiamo utilizzare in base alle caratteristiche hardware

HASH ALGORITHMS: Selezionare entrambe gli algoritmi SHA1 e MD5

PFS KEY GROUP: Selezionare OFF

LIFETIME: Inserire 28800 secondi

AUTOMATICALLY PING HOST: è l’ip che bisogna pingare per mantenere attiva la connessione. Quindi selezionare o l’IP di un server sempre attivo o meglio ancora l’IP del firewall

Clicchiamo su Save per rendere effettive le modifiche

Cliccare su Apply Changes per rendere effettive le modifiche

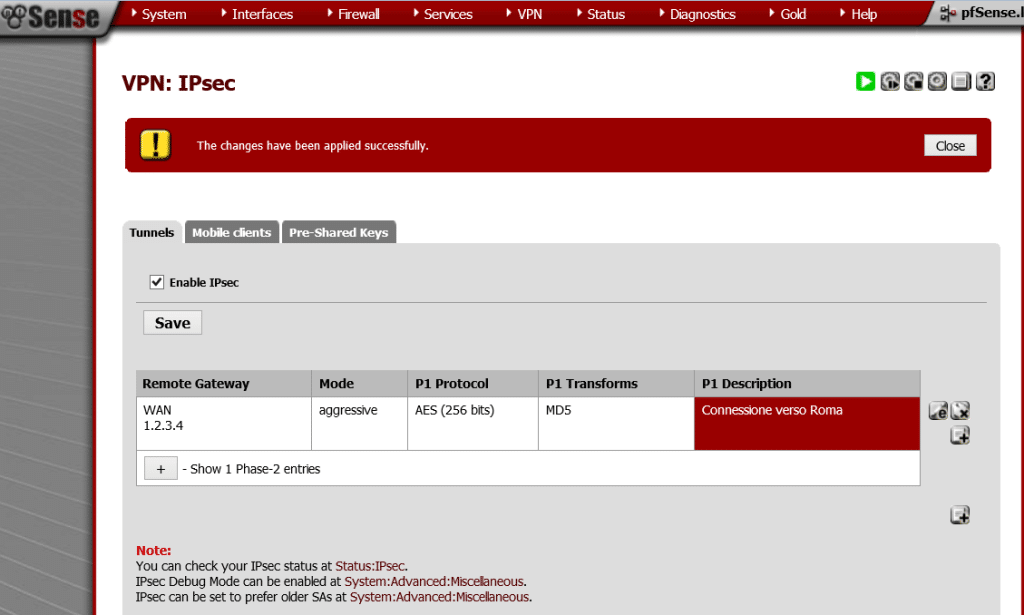

Cliccare su Close

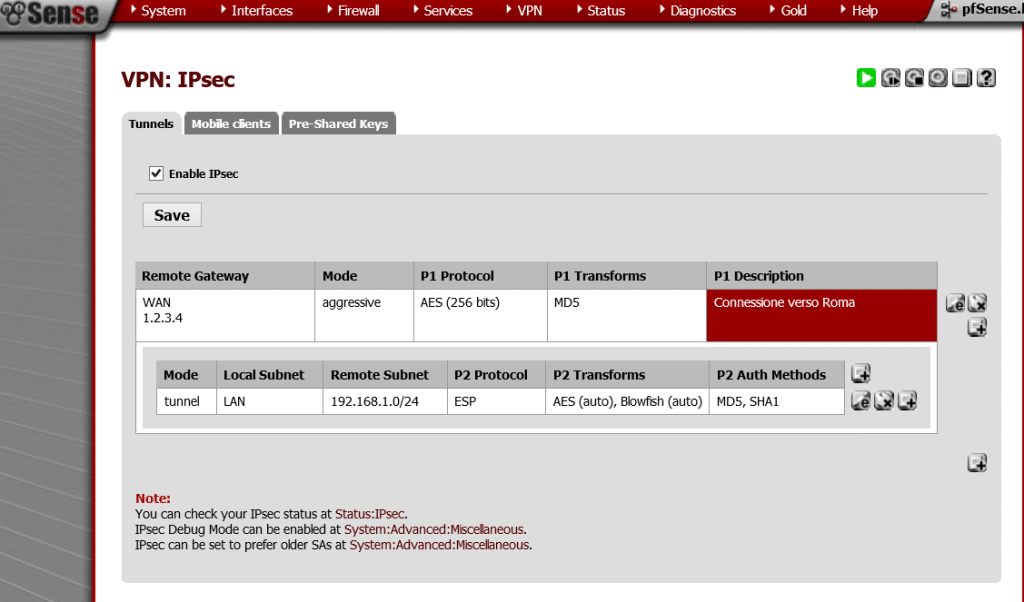

Se è tutto corretto dovremmo avere una schermata come quella mostrata nella figura sovrastante

Ora facciamo la stessa configurazione sul Firewall di Roma impostando gli IP di Torino.

Adesso la VPN è pronta bisogna solo creare le regole sul firewall per permettere il passaggio dei pacchetti all’interno del Tunnel e le regole per permettere l’accesso dei pacchetti per stabilire il tunnel sull’interfaccia WAN di entrambe i firewall.

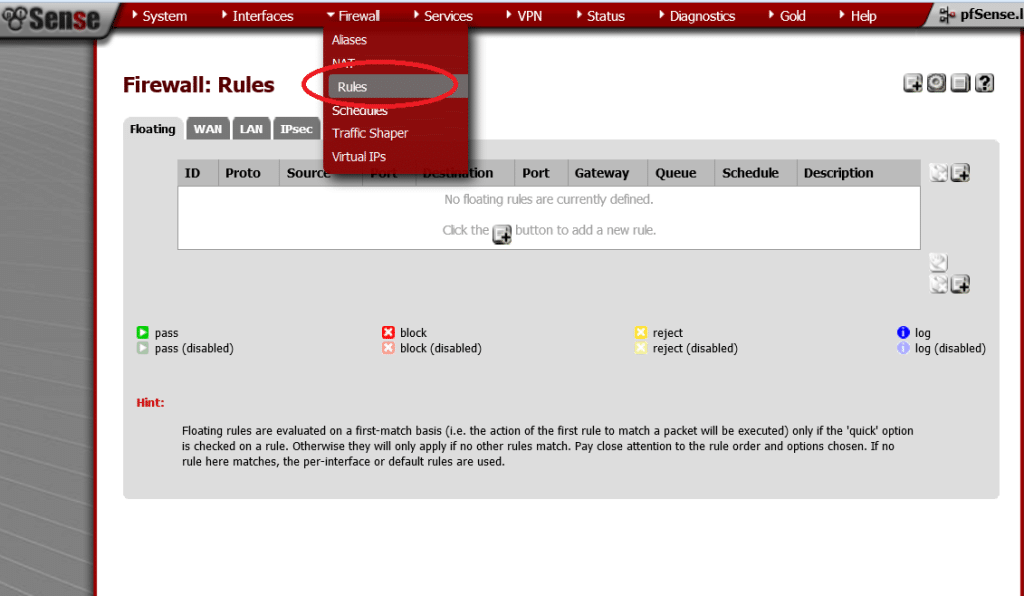

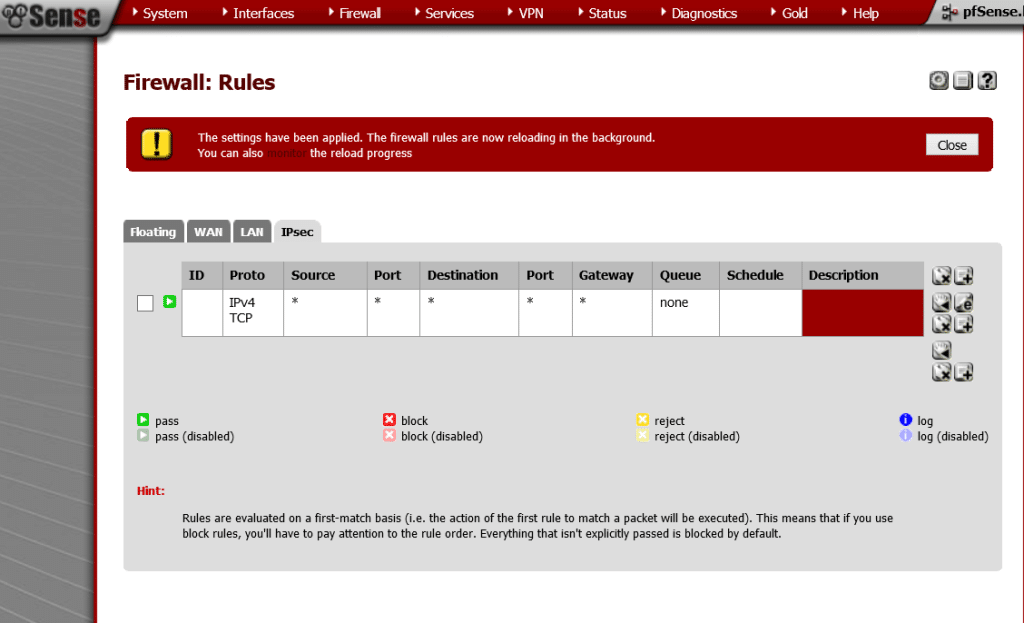

Selezionare dal menù a tendina Firewall quindi Rules

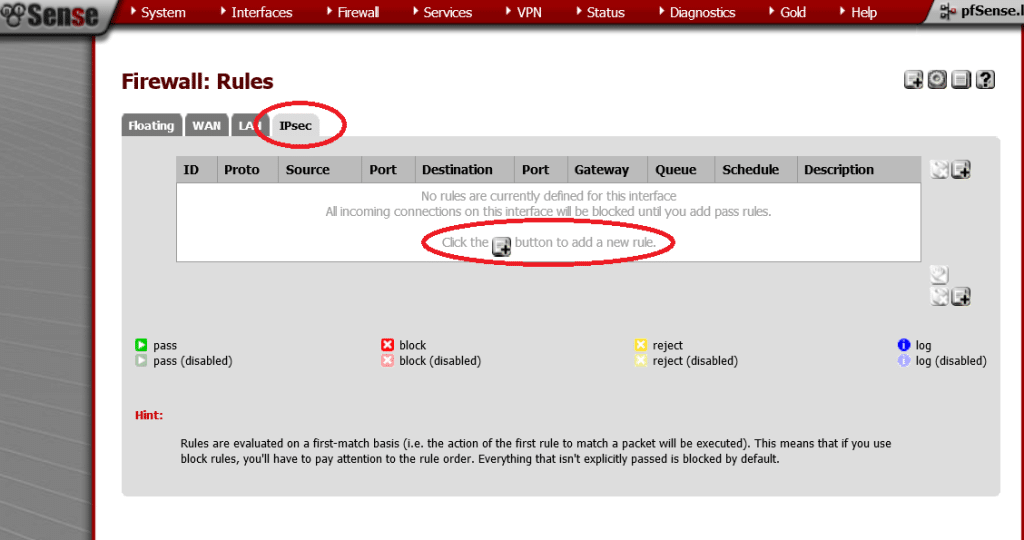

Selezioniamo la linguetta IPSec quindi clicchiamo sull’icona per aggiungere la regola

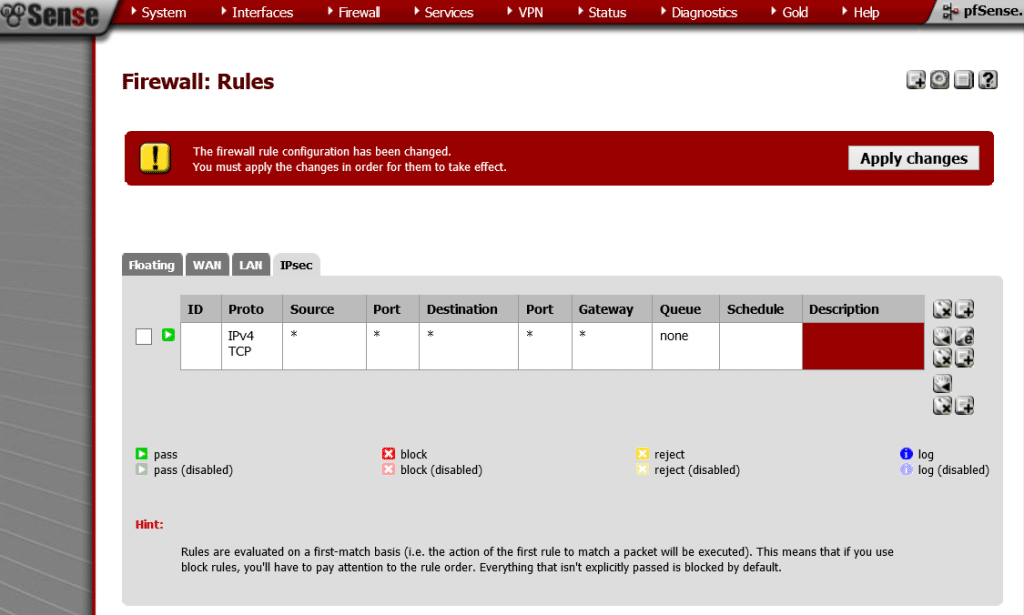

Aggiungiamo una regola che permette tutti il traffico quindi clicchiamo su Apply Changes

Cliccare su Close

NOTA BENE: Questa regola va inserita su entrambe i firewall

Sono Raffaele Chiatto, un appassionato di informatica a 360°…

Mi sono avvicinato al mondo dell’informatica nel lontano 1996 con Windows 95 e da allora non ho più smesso di dedicarmi allo studio ed approfondimento di questo settore.

Laureato in Ingegneria Informatica nel 2009, lavoro nel campo dell’IT dal lontano 2001.

![Errore in LibreNMS: Python3 module issue found: ‘Required packages: [‘PyMySQL!=1.0.0’, ‘python-dotenv’, ‘redis>=4.0’, ‘setuptools’, ‘psutil>=5.6.0’, ‘command_runner>=1.3.0’]](https://www.raffaelechiatto.com/wp-content/uploads/2024/09/Errore_in_LibreNMS_Python3_module_issue_found-1080x675.png)

0 commenti