Nel panorama attuale della cybersecurity, la condivisione tempestiva e strutturata delle informazioni sulle minacce è diventata una necessità fondamentale per aziende, enti governativi e ricercatori.

In questo contesto, MISP (Malware Information Sharing Platform & Threat Intelligence Platform) si è affermata come una delle soluzioni open-source più complete e flessibili per la raccolta, analisi e condivisione di indicatori di compromissione (IoC) e dati di intelligence sulle minacce informatiche.

In questo articolo vedremo come installare e configurare MISP su Ubuntu Server 24.04, partendo dalle basi.

Ti guiderò passo dopo passo attraverso la preparazione dell’ambiente, l’installazione dei prerequisiti, la configurazione iniziale e i controlli essenziali per assicurarti che la piattaforma sia pronta all’uso.

PREREQUISITI

- Sistema operativo: Ubuntu Server 24.04 LTS (64 bit)

- CPU: almeno 2 core (consigliati 4 o più per ambienti di produzione)

- RAM: minimo 4 GB (consigliati 8 GB o più)

- Spazio disco: almeno 20 GB (dipende dal volume di dati condivisi)

- Accesso root o sudo per installare e configurare i pacchetti

- Connessione Internet stabile, necessaria per scaricare dipendenze e aggiornamenti

AGGIORNAMENTO DEL SISTEMA UBUNTU

Per cominciare assicuraRSI che la cache dei pacchetti di sistema sia aggiornata con il comando:

|

0 |

sudo apt update

|

INSTALLAZIONE DI POSTFIX E ALTRI PACCHETTI

Se si desidera configurare MISP per l’invio di notifiche e-mail, è necessario installare Postfix da utilizzare con i relay di posta preferiti con il comando:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

|

sudo apt install -y \

postfix \

mailutils \

curl \

gcc \

git \

gpg-agent \

make \

libcaca-dev \

liblua5.3-dev \

python3 \

openssl \

redis-server \

vim \

zip \

unzip \

virtualenv \

libfuzzy-dev \

sqlite3 \

moreutils \

python3-dev \

python3-pip \

libxml2-dev \

libxslt1-dev \

zlib1g-dev \

python3-setuptools \

cmake

|

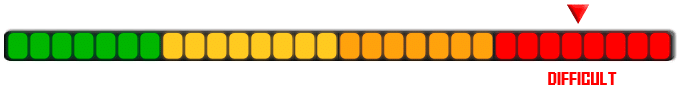

Quando viene richiesto di scegliere il tipo generale di configurazione della posta Postfix, selezionare Internet Site quindi cliccare OK

Inserire l’FQDN del Server MISP quindi cliccare OK

CREAZIONE ACCOUNT UTENTE MISP

Eseguire il comando seguente per creare un account utente MISP e aggiungerlo ad altri gruppi di sistema:

|

0 |

sudo useradd -s /bin/bash -m -G adm,cdrom,sudo,dip,plugdev,www-data,staff misp

|

Impostare la password per l’account utente con il comando:

|

0 |

sudo passwd misp

|

INSTALLAZIONE DELLO STACK LAMP E RELATIVE DIPENDENZE

Eseguire il comando seguente per installare lo stack LAMP e altri pacchetti richiesti.

Effettuare il download di MariaDB con il comando:

|

0 |

curl -LsS https://downloads.mariadb.com/MariaDB/mariadb_repo_setup | sudo bash -s -- --mariadb-server-version=11.8.3

|

Installare MariaDB con il comando:

|

0 |

sudo apt install mariadb-client mariadb-server -y

|

ATTENZIONE: durante la stesura del seguente articolo l’ultima versione stabile di MariDB è la 11.8.3

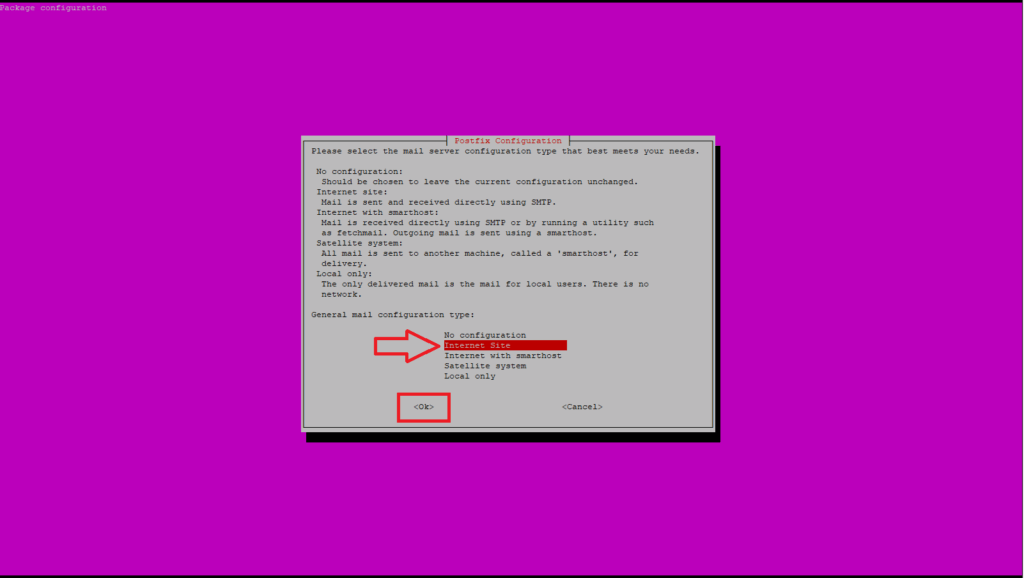

Premere NO per procedere

Installare PHP 8.x e i relativi moduli richiesti con il comando:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

|

sudo apt install -y \

libapache2-mod-php \

php \

php-cli \

php-dev \

php-json \

php-xml \

php-mysql \

php-opcache \

php-readline \

php-mbstring \

php-zip \

php-redis \

php-gnupg \

php-intl \

php-bcmath \

php-gd \

php-curl

|

Aggiornare le opzioni di configurazione del PHP editando il file /etc/php/8.3/apache2/php.ini con il comando:

|

0 |

sudo nano /etc/php/8.3/apache2/php.ini

|

Sostituire i seguente valori a quelli presenti di default:

|

0

1

2

3

|

upload_max_filesize = 50M

post_max_size = 50M

max_execution_time = 300

memory_limit = 2048M

|

Allo stesso modo aggiornare la lunghezza dell’ID di sessione PHP e impostare la modalità ID di sessione rigorosa con il comando:

|

0 |

echo -e 'session0sid_length="32"\nsession0use_strict_mode="1"' | sudo tee -a /etc/php/8.3/apache2/php.ini

|

Dovremmo visualizzare il seguente output:

|

0

1

|

session0sid_length="32"

session0use_strict_mode="1"

|

CREAZIONE DEL DATABASE E DELL’UTENTE PER MISP

Accedere a MariaDB e creare il database MISP e l’utente del database

Abilitare MariaDB con il comando:

|

0 |

sudo systemctl enable --now mariadb

|

Eseguire lo script di sicurezza iniziale di MySQL con il comando:

|

0 |

sudo mariadb-secure-installation

|

Rispondere alle seguenti domande:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

|

NOTE: RUNNING ALL PARTS OF THIS SCRIPT IS RECOMMENDED FOR ALL MariaDB

SERVERS IN PRODUCTION USE! PLEASE READ EACH STEP CAREFULLY!

In order to log into MariaDB to secure it, we'll need the current

password for the root user. If you've just installed MariaDB, and

haven't set the root password yet, you should just press enter here.

Enter current password for root (enter for none):

OK, successfully used password, moving on...

Setting the root password or using the unix_socket ensures that nobody

can log into the MariaDB root user without the proper authorisation.

You already have your root account protected, so you can safely answer 'n'.

Switch to unix_socket authentication [Y/n]

Enabled successfully!

Reloading privilege tables..

... Success!

You already have your root account protected, so you can safely answer 'n'.

Change the root password? [Y/n]

New password:

Re-enter new password:

Password updated successfully!

Reloading privilege tables..

... Success!

By default, a MariaDB installation has an anonymous user, allowing anyone

to log into MariaDB without having to have a user account created for

them. This is intended only for testing, and to make the installation

go a bit smoother. You should remove them before moving into a

production environment.

Remove anonymous users? [Y/n]

... Success!

Normally, root should only be allowed to connect from 'localhost'. This

ensures that someone cannot guess at the root password from the network.

Disallow root login remotely? [Y/n]

... Success!

By default, MariaDB comes with a database named 'test' that anyone can

access. This is also intended only for testing, and should be removed

before moving into a production environment.

Remove test database and access to it? [Y/n]

- Dropping test database...

... Success!

- Removing privileges on test database...

... Success!

Reloading the privilege tables will ensure that all changes made so far

will take effect immediately.

Reload privilege tables now? [Y/n]

... Success!

Cleaning up...

All done! If you've completed all of the above steps, your MariaDB

installation should now be secure.

Thanks for using MariaDB!

|

Una volta eseguito lo script procedere con la creazione del database MISP e dell’utente del database con i seguenti comandi:

|

0

1

2

3

4

|

sudo mariadb -u root -p -e "create database misp;"

sudo mariadb -u root -p -e "grant all on misp.* to mispadmin@localhost identified by 'PASSWORD';"

sudo mariadb -u root -p -e "flush privileges;"

|

NOTA BENE: inserire la password desiderata al posto di PASSWORD

INSTALLAZIONE DI MISP

Creare la directory MISP in /var/www con il comando:

|

0 |

sudo mkdir /var/www/MISP

|

Clonare il repository Github MISP Core nella directory precedente con i seguenti comandi:

|

0

1

2

|

sudo git clone https://github.com/MISP/MISP.git /var/www/MISP/

sudo git -C /var/www/MISP/ submodule update --progress --init --recursive

|

Assegnare le ACL corrette con i comandi:

|

0

1

2

3

4

|

sudo chown -R www-data: /var/www/MISP

sudo -u www-data git -C /var/www/MISP submodule foreach --recursive git config core.filemode false

sudo -u www-data git -C /var/www/MISP config core.filemode false

|

CREAZIONE DI UN VIRTUALENV PYTHON3

Creare un python3 virtualenv con il comando:

|

0 |

sudo -u www-data virtualenv -p python3 /var/www/MISP/venv

|

Creare la directory della cache PIP con il comando:

|

0 |

sudo mkdir /var/www/.cache/

|

Assegnare le ACL corrette con il comando:

|

0 |

sudo chown -R www-data: /var/www/.cache/

|

INSTALLAZIONE DI PYTHON-STIX

Installare python-stix con i seguenti comandi:

|

0 |

sudo -u www-data /var/www/MISP/venv/bin/pip install ordered-set python-dateutil six weakrefmethod

|

Dovremmo visualizzare il seguente output:

|

0 |

Successfully installed ordered-set-4.1.0 python-dateutil-2.9.0.post0 six-1.17.0 weakrefmethod-1.0.3

|

|

0 |

sudo -u www-data /var/www/MISP/venv/bin/pip install /var/www/MISP/app/files/scripts/misp-stix

|

Dovremmo visualizzare il seguente output:

|

0 |

Successfully installed antlr4-python3-runtime-4.9.3 certifi-2025.10.5 charset_normalizer-3.4.4 cybox-2.1.0.21 deprecated-1.3.1 idna-3.11 lxml-6.0.2 maec-4.1.0.17 misp-lib-stix2-3.0.1.2 misp-stix-2025.9.25 mixbox-1.0.5 pycountry-24.6.1 pymisp-2.5.17.2 pytz-2025.2 requests-2.32.5 setuptools-80.9.0 simplejson-3.20.2 stix-1.2.0.11 stix-edh-1.0.3 stix2-patterns-2.0.0 urllib3-2.5.0 wrapt-2.0.0

|

Installare PyMISP con il comando:

|

0 |

sudo -u www-data /var/www/MISP/venv/bin/pip install /var/www/MISP/PyMISP

|

Dovremmo visualizzare il seguente output:

|

0 |

Successfully installed pymisp-2.5.17.1

|

Rimuovere libfaup con i seguenti comandi:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

|

cd /tmp

git clone https://github.com/stricaud/faup.git faup

sudo git clone https://github.com/stricaud/gtcaca.git gtcaca

sudo chown -R misp: faup gtcaca

sudo mkdir gtcaca/build && cd gtcaca/build

sudo cmake .. && sudo make && sudo make install

sudo mkdir -p /tmp/faup/build && cd /tmp/faup/build

sudo cmake .. && sudo make && sudo make install

|

Creare i collegamenti necessari e la cache alle librerie appena installate con i comandi:

|

0 |

sudo ldconfig

|

Installare PyDeep con il comando:

|

0 |

sudo -u www-data /var/www/MISP/venv/bin/pip install git+https://github.com/kbandla/pydeep.git

|

Dovremmo visualizzare il seguente output:

|

0 |

Successfully installed pydeep-0.4

|

Installare lief con il comando:

|

0 |

sudo -u www-data /var/www/MISP/venv/bin/pip install lief

|

Dovremmo visualizzare il seguente output:

|

0 |

Successfully installed lief-0.17.1

|

Installare zmq con il comando:

|

0 |

sudo -u www-data /var/www/MISP/venv/bin/pip install zmq redis

|

Dovremmo visualizzare il seguente output:

|

0 |

Successfully installed pyzmq-27.1.0 redis-7.0.1 zmq-0.0.0

|

Installare python-magic con il comando:

|

0 |

sudo -u www-data /var/www/MISP/venv/bin/pip install python-magic

|

Dovremmo visaualizzre il seguente output:

|

0 |

Successfully installed python-magic-0.4.27

|

Installare plyara con il comando:

|

0 |

sudo -u www-data /var/www/MISP/venv/bin/pip install plyara

|

Dovremmo visualizzare il seguente output:

|

0 |

Successfully installed plyara-2.2.8

|

IMPORTAZIONE DELLO SCHEMA DB MISP

Importare il database MISP nel database creato in precedenza con il comando:

|

0 |

sudo -Hu www-data cat /var/www/MISP/INSTALL/MYSQL.sql | mariadb -u mispadmin -p misp

|

INSTALLAZIONE DI CAKEPHP

Creare la directory del compositore PHP con il comando:

|

0 |

sudo mkdir -p /var/www/.composer

|

Impostare la proprietà con il comando:

|

0 |

sudo chown -R www-data: /var/www/.composer

|

Installare CakePHP con i seguenti comandi:

|

0

1

2

|

cd /var/www/MISP/app

sudo -u www-data php composer.phar install --no-dev

|

Abilitare CakeResque con php-redis con i seguenti comandi:

|

0

1

|

sudo phpenmod redis

sudo phpenmod gnupg

|

Abilitare l’uso dello scheduler per le attività pianificate con il comando:

|

0 |

sudo -u www-data cp -fa /var/www/MISP/INSTALL/setup/config.php /var/www/MISP/app/Plugin/CakeResque/Config/config.php

|

Impostare le autorizzazioni e la proprietà corrette delle directory MISP

Una volta terminata l’installazione di MISP, aggiornare la proprietà e i permessi delle directory con i seguenti comandi:

|

0

1

2

3

4

|

sudo chown -R www-data: /var/www/MISP

sudo chmod -R 750 /var/www/MISP

sudo chmod -R g+ws /var/www/MISP/app/tmp /var/www/MISP/app/files

|

ABILITAZIONE DELLA ROTAZIONE DEL REGISTRO MISP

Abilitare rotazione registro MISP con i seguenti comandi:

|

0

1

2

|

sudo cp /var/www/MISP/INSTALL/misp.logrotate /etc/logrotate.d/misp

sudo chmod 0640 /etc/logrotate.d/misp

|

Di seguito il contenuto del file di configurazione:

|

0 |

cat /etc/logrotate.d/misp

|

|

0

1

2

3

4

5

6

7

8

9

10

|

/var/www/MISP/app/tmp/logs/*.log {

rotate 30

dateext

missingok

notifempty

compress

daily

size 50M

maxsize 500M

copytruncate

}

|

CONFIGURAZIONE DI MISP

Rinominare le configurazioni predefinite con i seguenti comandi:

|

0

1

2

3

|

sudo -u www-data cp -a /var/www/MISP/app/Config/bootstrap{.default,}.php

sudo -u www-data cp -a /var/www/MISP/app/Config/database{.default,}.php

sudo -u www-data cp -a /var/www/MISP/app/Config/core{.default,}.php

sudo -u www-data cp -a /var/www/MISP/app/Config/config{.default,}.php

|

Aggiornare i dettagli della connessione al database editando il file /var/www/MISP/app/Config/database.php con il comando:

|

0 |

sudo nano /var/www/MISP/app/Config/database.php

|

Quindi modificare il seguente output con i dati corretti:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

|

class DATABASE_CONFIG {

public $default = array(

'datasource' => 'Database/Mysql',

//'datasource' => 'Database/Postgres',

'persistent' => false,

'host' => 'localhost',

'login' => 'mispadmin',

'port' => 3306, // MySQL & MariaDB

//'port' => 5432, // PostgreSQL

'password' => 'PASSWORD',

'database' => 'misp',

'prefix' => '',

'encoding' => 'utf8',

);

}

|

Salvare e chiudere il file di configurazione.

GENERAZIONE DELLA CHIAVE GNUPG

Creare un file batch per definire la variabile necessaria per la generazione di chiavi GPG non interattive con i seguenti comandi:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

|

tee > ./misp-gpg-batch-file << 'EOL'

Key-Type: RSA

Key-Length: 4096

Subkey-Type: RSA

Name-Real: MISP-gpg-key

Name-Email: admin@test.lab

Expire-Date: 0

Passphrase: 42e9865a824b4e237c5146b0af888016de8

EOL

chown www-data: ./misp-gpg-batch-file

sudo -u www-data gpg --homedir /var/www/MISP/.gnupg --batch --gen-key ./misp-gpg-batch-file

|

Dovremmo visualizzare il seguente output:

|

0

1

2

3

4

|

gpg: directory '/var/www/MISP/.gnupg' created

gpg: keybox '/var/www/MISP/.gnupg/pubring.kbx' created

gpg: /var/www/MISP/.gnupg/trustdb.gpg: trustdb created

gpg: directory '/var/www/MISP/.gnupg/openpgp-revocs.d' created

gpg: revocation certificate stored as '/var/www/MISP/.gnupg/openpgp-revocs.d/3A77AF0ABF1FEFD369E6BE1E9675327855BBAA59.rev'

|

Esportare la chiave pubblica in MISP webroot con il comando:

|

0

1

|

sudo -u www-data gpg --homedir /var/www/MISP/.gnupg --export --armor admin@test.lab \

| sudo -u www-data tee /var/www/MISP/app/webroot/gpg.asc

|

Dovremmo visualizzare il seguente output:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

|

-----BEGIN PGP PUBLIC KEY BLOCK-----

mQINBGkD2RUBEADNF248SlLUvTPW8ZLpUa88ehwIW0rgI6AlC31xD9/iZWjqq7xB

LM0jUeLx8IcD/zA2tpFh/jBo2bwN4hGpED9R6xFzDD7vPmPbGu9tvYJkFo//jvEU

+2yZiG1yJ3J05zo+nxWtoAsRyfPQS1cUASuDVlpJ1Nbfw28hk+K0+JHMLoIIspQN

ZBsNjlfsgON+QGgrjiSLF4sD/d3fWdA4fh/gM2EQb6v+qxl3HakBIuwVFhzuUgsp

BOMij03of25QqmYiBdkQ5N+NohVW/h+gLyiSRaCBxT0ock8AzAho3P+IYZSkeKPW

tL8DdpZw+bOAeNERXCCNQyUXUhvg1Ebym8e4wa0W3Fw+LZvYXFt3TpTEo4QoKhhp

3eKBfavgKjQKROxobdtcrqhz90c/IJQO0i4lvj7zXeeqalVZsrRGI0nZfgXjn49J

kUM7yCcjYv65aJKN+iTkTwy05kyuJ9aIvpIrSEqFr02Xdt4Uv2wqpJAWW3OO7kgP

ZOvjPTDiHpeFz/6GAJfLDBixWt+YXIWwzs/F6dB2bxqUPMMxdSr4Xv5dz1zWLjxG

7tLHS9NaeJqxdmWRglYHqc6zS0xWuF6DbwNhRYqqy8oECr5VjgrNsesFsYyiuBp1

6zO/x6/K5z/9FVdHWBfdkFEMGldHBDvfDQeJa+/Z+siQZbErg773PSuWLQARAQAB

tCdNSVNQLWdwZy1rZXkgPGFkbWluQGtpZmFydW5peC1kZW1vLmNvbT6JAlIEEwEK

ADwWIQQ6d68Kvx/v02nmvh6WdTJ4VbuqWQUCaQPZFQMbLwQFCwkIBwICIgIGFQoJ

CAsCBBYCAwECHgcCF4AACgkQlnUyeFW7qlkUexAAokWMdZUmwcuAhTSDl6Y6ay4b

f3QmfwONVdRyGMDKggcde1QJsu1FgLUPayoohb2Wm5OjhOVZ4PAuR+Nf0pQI8Vf8

LRfm8a1qgWzwGkOs3oBlMAUi/ZUulGSAed/eh73D4UKbdjrieYrZaZZpZvSgFF4C

GqWuBe3wV6s5pzCHkXJhBrGNt9Bgj4oHwaHqJ8Ob4Fuu+HNhPcL7uWc7cNVFxJTP

mHkqc84Q4M/6PJVdZZySgSOGn0EYMM4FJ5XZESVwrVRdaEkzUsEKUgTLwlqj3aOT

XFx1QEFtG0IHYecGs+flnJJ4GXnlwpzJFAV8Nq5bbmx6spbmZ4Z9E3UR/rsbappb

TAZHaanTtL9RAQxwYFoUDB2HK6QRv8PvobUOY/PexulutGgoRydAqy7BjpHadjs/

QDs/nG+5b8vhUkrF5pNR/4LJ/q8ifDbKvOIhpN9lfVAPWxPHW/0/XfsOeOu7hq6r

CzFzGDGUcMe3VmVbl6M15wzmkKBeCUo06NrpY8G9xE09bIdN4htvZu4IiumJSHED

O8IMKJC7HCMSSvJ/5hKzASmhW+NKI2VwuDVXbgVHNwJj4KDP194OmXkGaakUE6te

f0fm2H7ciaaQGFbqAXB7yhTaSYUCMBsglf49DxfS79fl9Fs921ebaX2U+Vx8sAWY

3R32M27BHv2Hw200t3q5AY0EaQPZFQEMALjYCfC27qHOEQgqZxwO51QjoVzzdfQm

7RGKQkgvsVES04PUJMGL8EiIlwQDRwGiLc043cMUiXVBgPRR72uOrE9wBaBO+08Z

sVmAD1VdC1Y+xCi4AQRq67d0OO/mNclqU3j48fK59h1849toU2/cV6BeR+YiFihi

0BIFqDvFqFJzs6sYYPsPctSdJf7xLXbNvImx13y36j3J5KITscejk85muBbsUtgP

8AgB1RzkaLeyhtdHXejh6zTuOiTlN7TsGhpFNBwnExSuK7wQJ/Q5h5gLY8l41nfF

He1JyZaqD/EW3bCOjaVHYGva6hryWsKZU0PQGq7OcphygJaIrnGC+lKPEE/MTUu7

yEDvzpXb6NQLOibg9AcunoQ2RtlGTQ+KZ17DeOpdwm+cyxwOHvJPZUgGWncxZa9v

jc/0Hh/gEw/pXs0VlTyPvmRmH3tKmLiSCNlBPoLtOBPXCfSsmt115xIpUSKpefM4

mrY/9SrI5mRhteI3H15JWZkGuqI27VBFpQARAQABiQPsBBgBCgAgFiEEOnevCr8f

79Np5r4elnUyeFW7qlkFAmkD2RUCGy4BwAkQlnUyeFW7qlnA9CAEGQEKAB0WIQQ2

gMV8jgmwtAslIHpK0TqW+y5bJwUCaQPZFQAKCRBK0TqW+y5bJzKhC/9dBq1rLeOD

IWfrwRvjx9A0begIPCHfHXlTiKzw25lPRlET0B9YrN+lncOt5jQPK2+kJ2OvK+Ky

DOfOowXDmdvohGMFjA2W+5W7jukusm8k1YQVvD7yHBVeXvfcipo0uUw5Aplj7by/

PVXXvPsmaPQraGICMnI5vQtXY/hRbtoDUDsb9MKBj0DpolNm0CpXaiWbiEEenH8l

Zn23xN3f77fmJJPXExznBRQTAh2IeanVhb9URzs2BhNP1RcnS4aDrjuiMaY6YV9b

tLksKs1hmLmopk+hd337ZVNQY5XkhfjzYpjjF2vC9ymvHcO40amDLBLvz9l8UJdm

sJpolELUvGekO0iVhfbhEarvs6m+Mi6m/KDAon0=

=fwFC

-----END PGP PUBLIC KEY BLOCK-----

|

IMPOSTAZIONE DEI WORKERS IN BACKGROUND

Creare un servizio systemd per i lavoratori in background MISP con il comando:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

|

sudo tee /etc/systemd/system/misp-workers.service << 'EOL'

[Unit]

Description=MISP background workers

After=network.target

[Service]

Type=forking

User=www-data

Group=www-data

ExecStart=/var/www/MISP/app/Console/worker/start.sh

Restart=always

RestartSec=10

[Install]

WantedBy=multi-user.target

EOL

|

Ricaricare le configurazioni di systemd e avvia il servizio con i seguenti comandi:

|

0

1

2

3

4

5

6

|

sudo systemctl daemon-reload

sudo systemctl enable --now misp-workers

Verificare lo stato del servizio con il comando:

systemctl status misp-workers.service

|

Dovremmo visualizzare il seguente output:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

|

● misp-workers.service - MISP background workers

Loaded: loaded (/etc/systemd/system/misp-workers.service; enabled; preset: enabled)

Active: active (running) since Thu 2025-10-30 22:34:08 CET; 54s ago

Process: 34130 ExecStart=/var/www/MISP/app/Console/worker/start.sh (code=exited, status=0/SUCCESS)

Tasks: 10 (limit: 979)

Memory: 65.7M (peak: 93.8M)

CPU: 1.042s

CGroup: /system.slice/misp-workers.service

├─34150 bash -c "cd '/var/www/MISP/app/Vendor/iglocska/php-resque-ex'; VERBOSE=true QUEUE='default' PIDFILE='/var/www/MISP/app/Plugin/CakeResque/tmp/17618600457771' APP_INCLUDE='/>

├─34151 php ./bin/resque

├─34166 bash -c "cd '/var/www/MISP/app/Vendor/iglocska/php-resque-ex'; VERBOSE=true QUEUE='prio' PIDFILE='/var/www/MISP/app/Plugin/CakeResque/tmp/17618600461761' APP_INCLUDE='/var>

├─34167 php ./bin/resque

├─34182 bash -c "cd '/var/www/MISP/app/Vendor/iglocska/php-resque-ex'; VERBOSE=true QUEUE='cache' PIDFILE='/var/www/MISP/app/Plugin/CakeResque/tmp/17618600465646' APP_INCLUDE='/va>

├─34183 php ./bin/resque

├─34198 bash -c "cd '/var/www/MISP/app/Vendor/iglocska/php-resque-ex'; VERBOSE=true QUEUE='email' PIDFILE='/var/www/MISP/app/Plugin/CakeResque/tmp/17618600469515' APP_INCLUDE='/va>

├─34199 php ./bin/resque

├─34214 bash -c "cd '/var/www/MISP/app/Vendor/iglocska/php-resque-ex'; VERBOSE=true QUEUE='update' PIDFILE='/var/www/MISP/app/Plugin/CakeResque/tmp/17618600473387' APP_INCLUDE='/v>

└─34215 php ./bin/resque

|

Disabilitare il supporto del kernel Linux per le Transparent Huge Pages (THP), limitare il numero di connessioni in entrata a 1024 e abilitare l’overcommit della memoria con il comando:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

|

sudo cat > /etc/systemd/system/thp-so-mo.service << 'EOL'

[Unit]

Description=Disable Kernel Support for THP, Set Socket Max Conxs and Enable Memory Overcommit.

[Service]

Type=simple

ExecStart=/bin/sh -c "echo 'never' > /sys/kernel/mm/transparent_hugepage/enabled && \

echo 'never' > /sys/kernel/mm/transparent_hugepage/defrag && \

echo 1024 > /proc/sys/net/core/somaxconn && \

sysctl vm.overcommit_memory=1"

[Install]

WantedBy=multi-user.target

EOL

|

INIZIALIZZAZIONE DELLA CONFIGURAZIONE DI MISP

Inizializzare l’utente e recuperare la chiave di autenticazione con il comando:

|

0 |

sudo -Hu www-data /var/www/MISP/app/Console/cake user init -q

|

Abilitare gli aggiornamenti del database con il comando:

|

0 |

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin runUpdates

|

Definire i timeout globali con i comandi:

|

0

1

2

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Session.autoRegenerate" 0

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Session.timeout" 600

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Session.cookieTimeout" 3600

|

Impostare la directory tmp predefinita con il comando:

|

0 |

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.tmpdir" "/var/www/MISP/app/tmp"

|

Abilitare GnuPG con i comandi:

|

0

1

2

3

4

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "GnuPG.homedir" "/var/www/MISP/.gnupg"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "GnuPG.password" "42e9865a824b4e237c5146b0af888016de8"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "GnuPG.obscure_subject" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "GnuPG.binary" "$(which gpg)"

|

Aggiornare altre configurazioni MISP con i comandi:

|

0

1

2

3

4

5

6

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.host_org_id" 1

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.disable_emailing" true --force

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.contact" "[email protected]"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.disablerestalert" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.showCorrelationsOnIndex" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.default_event_tag_collection" 0

|

Procedere con Cortex con i comandi:

|

0

1

2

3

4

5

6

7

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Cortex_services_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Cortex_services_url" "http://127.0.0.1"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Cortex_services_port" 9000

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Cortex_timeout" 120

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Cortex_authkey" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Cortex_ssl_verify_peer" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Cortex_ssl_verify_host" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Cortex_ssl_allow_self_signed" true

|

Aggiornare le impostazioni del plugin con i comandi:

|

0

1

2

3

4

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Sightings_policy" 0

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Sightings_anonymise" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Sightings_anonymise_as" 1

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Sightings_range" 365

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Sightings_sighting_db_enable" false

|

Disabilitare API_Required moduli con i comandi:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_cuckoo_submit_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_vmray_submit_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_circl_passivedns_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_circl_passivessl_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_domaintools_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_eupi_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_farsight_passivedns_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_passivetotal_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_passivetotal_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_virustotal_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_whois_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_shodan_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_geoip_asn_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_geoip_city_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_geoip_country_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_iprep_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_otx_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_vulndb_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_crowdstrike_falcon_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_onyphe_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_xforceexchange_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_vulners_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_macaddress_io_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_intel471_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_backscatter_io_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_hibp_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_greynoise_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_joesandbox_submit_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_virustotal_public_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_apiosintds_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_urlscan_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_securitytrails_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_apivoid_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_assemblyline_submit_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_assemblyline_query_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_ransomcoindb_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_lastline_query_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_sophoslabs_intelix_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_cytomic_orion_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_censys_enrich_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_trustar_enrich_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.Enrichment_recordedfuture_enabled false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.ElasticSearch_logging_enable false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting Plugin.S3_enable false

|

CustomAuth Plugin con il comando:

|

0 |

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.CustomAuth_disable_logout" false

|

RPZ Plugin settings con i comandi:

|

0

1

2

3

4

5

6

7

8

9

10

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.RPZ_policy" "DROP"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.RPZ_walled_garden" "127.0.0.1"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.RPZ_serial" "\$date00"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.RPZ_refresh" "2h"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.RPZ_retry" "30m"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.RPZ_expiry" "30d"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.RPZ_minimum_ttl" "1h"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.RPZ_ttl" "1w"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.RPZ_ns" "localhost."

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.RPZ_ns_alt" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.RPZ_email" "root.localhost"

|

Kafka settings con i comandi:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_brokers" "kafka:9092"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_rdkafka_config" "/etc/rdkafka.ini"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_include_attachments" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_event_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_event_notifications_topic" "misp_event"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_event_publish_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_event_publish_notifications_topic" "misp_event_publish"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_object_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_object_notifications_topic" "misp_object"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_object_reference_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_object_reference_notifications_topic" "misp_object_reference"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_attribute_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_attribute_notifications_topic" "misp_attribute"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_shadow_attribute_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_shadow_attribute_notifications_topic" "misp_shadow_attribute"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_tag_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_tag_notifications_topic" "misp_tag"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_sighting_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_sighting_notifications_topic" "misp_sighting"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_user_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_user_notifications_topic" "misp_user"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_organisation_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_organisation_notifications_topic" "misp_organisation"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_audit_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.Kafka_audit_notifications_topic" "misp_audit"

|

ZeroMQ settings con i comandi:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_host" "127.0.0.1"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_port" 50000

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_redis_host" "localhost"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_redis_port" 6379

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_redis_database" 1

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_redis_namespace" "mispq"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_event_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_object_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_object_reference_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_attribute_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_sighting_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_user_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_organisation_notifications_enable" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_include_attachments" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Plugin.ZeroMQ_tag_notifications_enable" false

|

Impostare la lingua predefinita e disabilitare il blocco degli attributi della proposta con i comandi:

|

0

1

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.language" "eng"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.proposals_block_attributes" false

|

Configurare le impostazioni di Redis con i comandi:

|

0

1

2

3

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.redis_host" "127.0.0.1"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.redis_port" 6379

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.redis_database" 13

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.redis_password" ""

|

Configurare le impostazioni predefinite MISP con i comandi:

|

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.ssdeep_correlation_threshold" 40

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.extended_alert_subject" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.default_event_threat_level" 4

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.newUserText" "Dear new MISP user,\\n\\nWe would hereby like to welcome you to the \$org MISP community.\\n\\n Use the credentials below to log into MISP at \$misp, where you will be prompted to manually change your password to something of your own choice.\\n\\nUsername: \$username\\nPassword: \$password\\n\\nIf you have any questions, don't hesitate to contact us at: \$contact.\\n\\nBest regards,\\nYour \$org MISP support team"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.passwordResetText" "Dear MISP user,\\n\\nA password reset has been triggered for your account. Use the below provided temporary password to log into MISP at \$misp, where you will be prompted to manually change your password to something of your own choice.\\n\\nUsername: \$username\\nYour temporary password: \$password\\n\\nIf you have any questions, don't hesitate to contact us at: \$contact.\\n\\nBest regards,\\nYour \$org MISP support team"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.enableEventBlocklisting" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.enableOrgBlocklisting" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.log_client_ip" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.log_auth" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.log_user_ips" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.log_user_ips_authkeys" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.disableUserSelfManagement" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.disable_user_login_change" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.disable_user_password_change" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.disable_user_add" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.block_event_alert" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.block_event_alert_tag" "no-alerts=\"true\""

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.block_old_event_alert" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.block_old_event_alert_age" ""

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.block_old_event_alert_by_date" ""

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.event_alert_republish_ban" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.event_alert_republish_ban_threshold" 5

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.event_alert_republish_ban_refresh_on_retry" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.incoming_tags_disabled_by_default" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.maintenance_message" "Great things are happening! MISP is undergoing maintenance, but will return shortly. You can contact the administration at [email protected]."

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.footermidleft" "This is an initial install"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.footermidright" "Please configure and harden accordingly"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.welcome_text_top" "Initial Install, please configure"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.welcome_text_bottom" "Welcome to TEST-LAB MISP"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.attachments_dir" "/var/www/MISP/app/files"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.download_attachments_on_load" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.event_alert_metadata_only" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.title_text" "MISP"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.terms_download" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.showorgalternate" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "MISP.event_view_filter_fields" "id, uuid, value, comment, type, category, Tag.name"

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "debug" 0

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.auth_enforced" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.log_each_individual_auth_fail" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.rest_client_baseurl" ""

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.advanced_authkeys" false

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.password_policy_length" 12

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.password_policy_complexity" '/^((?=.*\d)|(?=.*\W+))(?![\n])(?=.*[A-Z])(?=.*[a-z]).*$|.{16,}/'

|

Configuirare le impostazioni di sicurezza di MISP con i comandi:

|

0

1

2

3

4

5

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.disable_browser_cache" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.check_sec_fetch_site_header" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.csp_enforce" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.advanced_authkeys" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.do_not_log_authkeys" true

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin setSetting "Security.username_in_response_header" true

|

Abilitare l’accesso utente MISP con il comando:

|

0 |

sudo -Hu www-data /var/www/MISP/app/Console/cake admin live 1

|

Aggiornare Galassie MISP, ObjectTemplates, Warninglists, Noticelists, Templates con i comandi:

|

0

1

2

3

4

5

6

7

8

|

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin updateGalaxies

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin updateTaxonomies

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin updateWarningLists

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin updateNoticeLists

sudo -Hu www-data /var/www/MISP/app/Console/cake Admin updateObjectTemplates "1337"

|

CONFIGURAZIONE DI APACHE WEB SERVER

MISP viene fornito con il file di configurazione Apache HTTP/HTTPS di esempio in /var/www/MISP/INSTALL/apache.24.misp.ssl.

Copia questo file nella directory disponibile di Apache Sites con il comando:

|

0 |

sudo cp /var/www/MISP/INSTALL/apache.24.misp.ssl /etc/apache2/sites-available/misp.conf

|

Editare il file /etc/apache2/sites-available/misp.conf con il comando:

|

0 |

sudo nano /etc/apache2/sites-available/misp.conf

|

Aggiornare le seguenti righe:

|

0

1

|

ServerAdmin SERVER-MISP.test.lab

ServerName test.lab

|

Salvare e chiudere il file

Installare i certificati SSL/TLS autofirmati con il comando:

|

0

1

|

sudo openssl req -newkey rsa:4096 -days 365 -nodes -x509 -subj "/CN=*.test.lab" \

-keyout /etc/ssl/private/misp.local.key -out /etc/ssl/private/misp.local.crt

|

Abilitare i moduli richiesti con il comando:

|

0 |

sudo a2enmod status ssl rewrite headers

|

Disabilitare i siti Apache predefiniti e abilita il sito MISP con i comandi:

|

0

1

|

sudo a2dissite 000-default.conf

sudo a2ensite misp.conf

|

Controllare gli errori di configurazione di Apache con il comando:

|

0 |

sudo apache2ctl -t

|

Assicurarsi che l’output sia Syntax OK.

Riavviare Apache con il comando:

|

0 |

sudo systemctl restart apache2

|

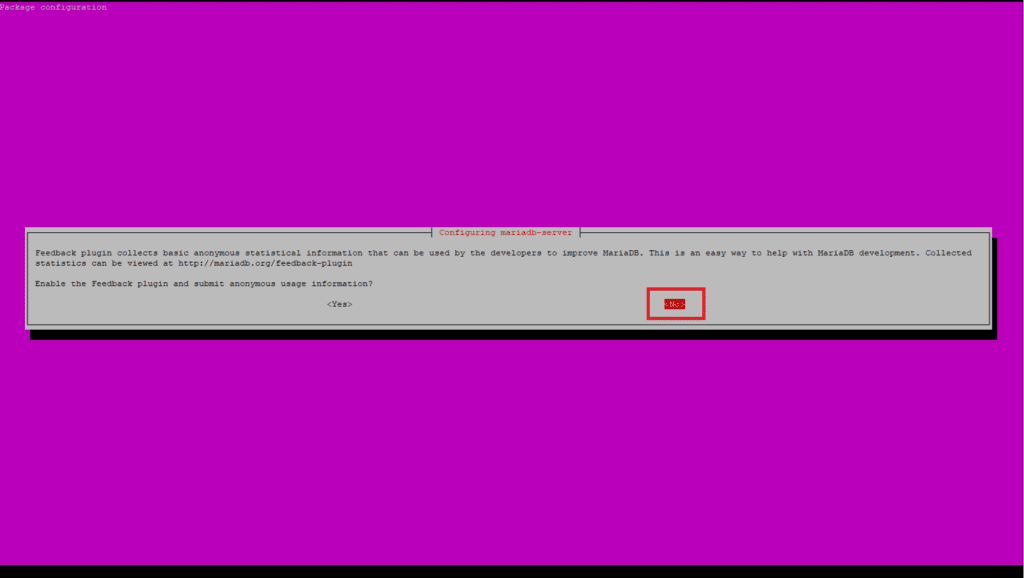

ACCESSO ALL’INTERFACCIA UTENTE DI MISP

A questo punto è possibile accedere a MISP utilizzando l’indirizzo definito in precedenza

https://SERVER-MISP.test.lab

Inserire le credenziali predefinite:

Nome utente: [email protected]

Password: admin

Quindi cliccare Login

Cambiare la password dell’utente amministratore

Dovremmo visualizzare la schermata mostrata nell’immagine sovrastante

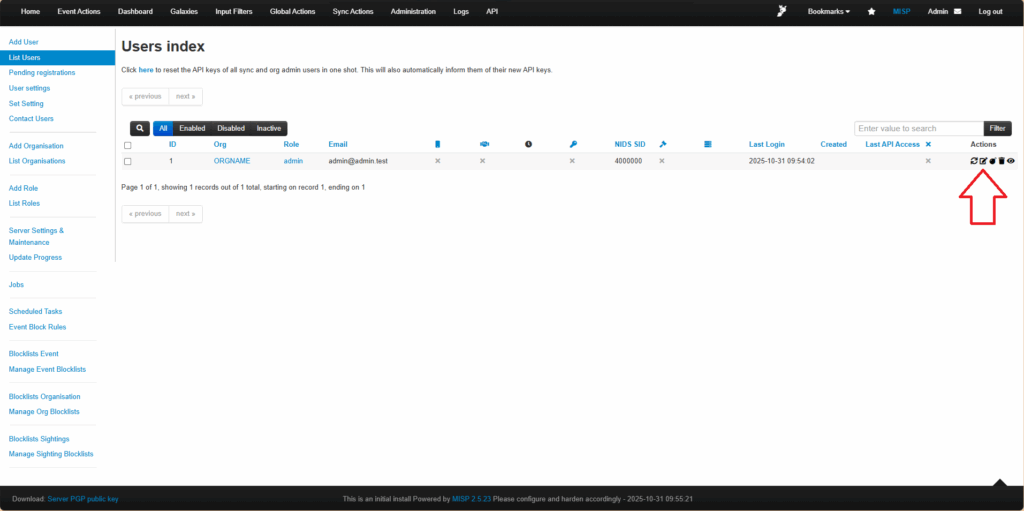

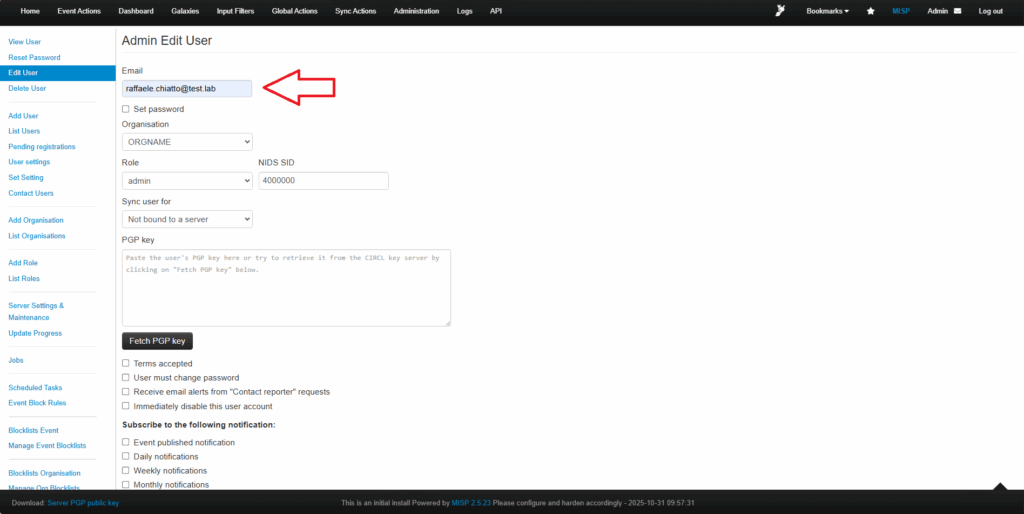

Dal menù in alto cliccare su Administration quindi selezionare List Users. Cliccare Edit come mostrato nell’immagine sovrastante

Modificare la mail di admin quindi cliccare su Edit User

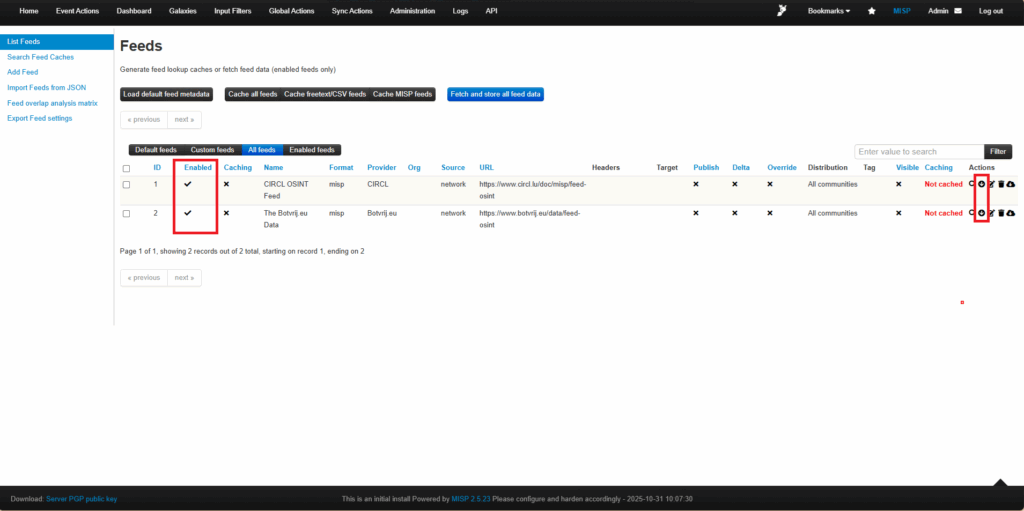

Una configurazione base per partire potrebbe essere quella di attivare i Feeds

Clicccare sul menù in alto Sync Actions quindi selezionare Feeds

Abilitare i Feeds presenti quindi cliccare su Fetch all Events

Non appena iniziano a essere scaricati gli eventi MISP dai feed opensource predefiniti, gli eventi dovrebbero essere popolati in MISP.

Se è andato tutto a buon fine selezionando dal menù in alto Event Actions quindi List Events dovremmo visualizzare una schermata come quella sovrastante con la lista di tutti gli eventi.

CONSIDERAZIONI FINALI

✅ Punti di forza (Pro)

Open Source e gratuito: MISP è completamente open source, sviluppato e mantenuto da una comunità attiva di esperti di cybersecurity, CERT e organizzazioni governative. Ciò garantisce trasparenza, auditabilità e aggiornamenti frequenti.

Condivisione strutturata delle informazioni: Consente di raccogliere, correlare e condividere in modo standardizzato indicatori di compromissione (IoC), TTP e altri dati di threat intelligence tra team, aziende e comunità di fiducia.

Elevata interoperabilità: Supporta diversi formati di import/export (STIX, OpenIOC, CSV, JSON, ecc.) e si integra facilmente con altri strumenti di sicurezza (SIEM, IDS, SOAR, ecc.), rendendolo flessibile e adattabile in diversi ambienti.

Gestione granulare dei permessi: È possibile definire in modo dettagliato chi può accedere, modificare o condividere le informazioni, garantendo controllo e sicurezza nella collaborazione.

Estensibilità tramite moduli: I MISP Modules permettono di aggiungere funzionalità come il data enrichment, l’analisi automatica, la correlazione con fonti OSINT o la visualizzazione avanzata dei dati, senza modificare il core del sistema.

Comunità attiva e documentazione ampia: La community MISP offre supporto rapido, script di automazione e linee guida dettagliate, il che semplifica l’apprendimento e la risoluzione dei problemi.

⚠️ Limitazioni e aspetti critici (Contro)

Curva di apprendimento iniziale ripida: La struttura dati di MISP e le numerose opzioni di configurazione possono risultare complesse per i nuovi utenti, specialmente in assenza di esperienza in threat intelligence o gestione di sistemi Linux.

Configurazione e manutenzione non banali: L’installazione richiede diversi prerequisiti e componenti da gestire (Apache, MariaDB, PHP, Redis, Celery, ecc.). In ambienti di produzione è necessario dedicare tempo a backup, aggiornamenti e tuning delle prestazioni.

Interfaccia utente migliorabile: Pur essendo funzionale, l’interfaccia web può apparire datata e poco intuitiva, soprattutto rispetto a soluzioni commerciali di threat intelligence con UI più moderne.

Gestione complessa in ambienti multi-tenant o molto grandi: Quando il numero di eventi, attributi e feed cresce esponenzialmente, MISP può richiedere ottimizzazioni manuali del database e risorse server elevate.

Assenza di supporto ufficiale commerciale: Sebbene esistano società e community che offrono consulenze o hosting, non c’è un canale ufficiale di supporto tecnico a pagamento, come nelle soluzioni enterprise.

Conclusione

MISP rappresenta una piattaforma solida, flessibile e potente per la condivisione di informazioni sulle minacce informatiche.

È particolarmente indicata per CERT, CSIRT, SOC e team di sicurezza che desiderano costruire o integrare un ecosistema di Threat Intelligence collaborativo, mantenendo il pieno controllo dei propri dati.

Tuttavia, per sfruttarlo appieno, è consigliabile disporre di competenze tecniche adeguate e dedicare tempo alla sua configurazione, manutenzione e personalizzazione.

0 commenti