In un contesto IT sempre più complesso, la gestione centralizzata e sicura degli accessi ai server è diventata una necessità imprescindibile.

JumpServer, uno dei bastion host open-source più diffusi e maturi, offre un sistema completo per controllare, monitorare e tracciare tutte le connessioni verso gli asset aziendali.

In questa guida vedremo passo dopo passo come procedere all’installazione e alla configurazione base di JumpServer su Ubuntu Server 24.04, partendo dai prerequisiti fino alla prima messa in funzione del sistema.

L’obiettivo è fornire un percorso chiaro e pratico, adatto sia a chi si avvicina per la prima volta alla piattaforma, sia a chi desidera strutturare una soluzione di accesso sicura e scalabile per il proprio ambiente.

Se stai cercando un modo affidabile per migliorare la sicurezza operativa e garantire tracciabilità completa nelle attività di amministrazione, JumpServer rappresenta uno strumento potente e flessibile. Iniziamo subito.

PREREQUISITI

Hardware / sistema operativo

- Server Linux 64-bit (x86_64 / amd64).

- CPU: almeno 4 core CPU

- RAM: 8 GB minimo

- Spazio su disco: è consigliato avere almeno 60 GB liberi.

Software / privilegi

- Accesso come root o un utente con privilegi sudo / superuser.

- Connessione Internet (se si installa online la versione “quick start”), oppure accesso al pacchetto offline.

- Se si usa SSH come gateway, è preferibile avere già installato e attivo un server SSH (es. OpenSSH Server), configurato correttamente.

INSTALLAZIONE DI JUMPSERVER

Accedere al server Linux usando la “root” o un altro utente con privilegi superutente.

Posizionarsi nella directory /opt con il comando:

|

0 |

cd /opt

|

Installare l’ultima versione open-source di JumpServer con il comando:

|

0 |

curl -sSL https://github.com/jumpserver/jumpserver/releases/latest/download/quick_start.sh | bash

|

Al termine dell’installazione dovremmo visualizzare un output simile al seguente:

|

0

1

2

3

4

5

6

7

8

|

[+] Running 8/8

✔ Container jms_koko Started 10.4s

✔ Container jms_redis Running 0.0s

✔ Container jms_postgresql Running 0.0s

✔ Container jms_web Started 10.5s

✔ Container jms_chen Started 10.5s

✔ Container jms_celery Started 10.4s

✔ Container jms_lion Started 10.5s

✔ Container jms_core Started 10.5s

|

ACCESSO A JUMPSERVER DA WEB GUI

Dopo aver completato l’installazione da un qualsiasi browser richiamare il seguente link:

http://<your-server-ip>

NOTA BENE: Sostituire <your-server-ip> con il vero indirizzo IP del server.

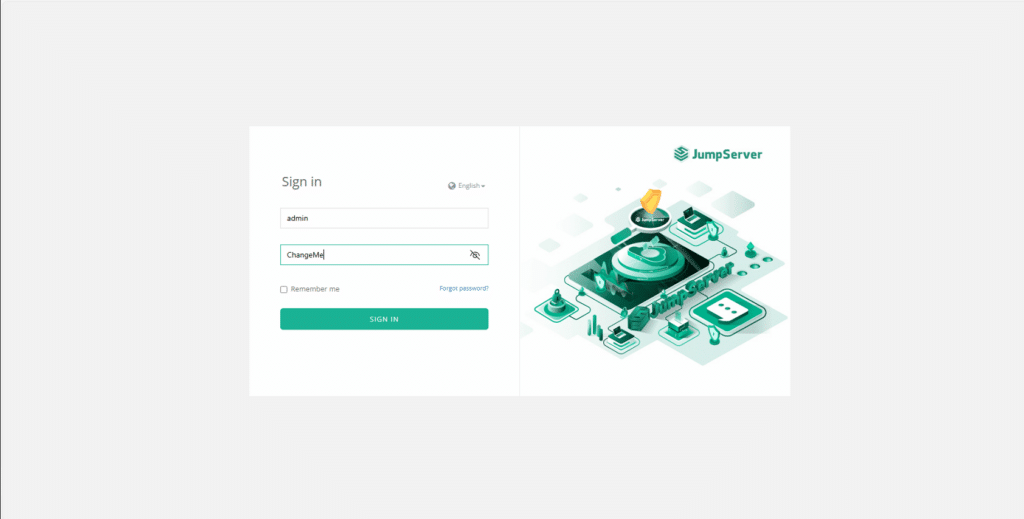

Accedere come Amministratore utilizzando le seguenti credenziali predefinite:

Username: admin

Password: ChangeMe

Quindi cliccare Sign In

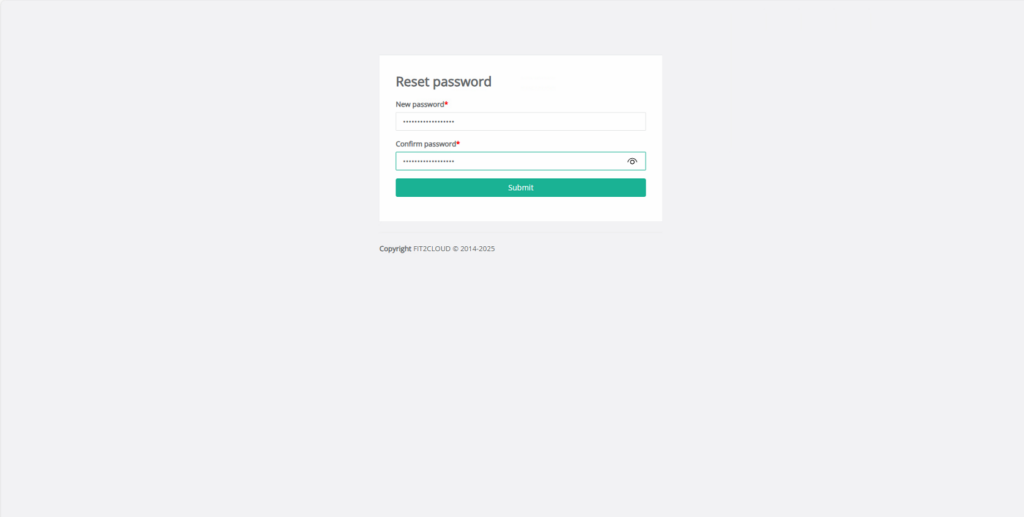

Cambiare la password di default inserendone una complessa quindi cliccare Submit

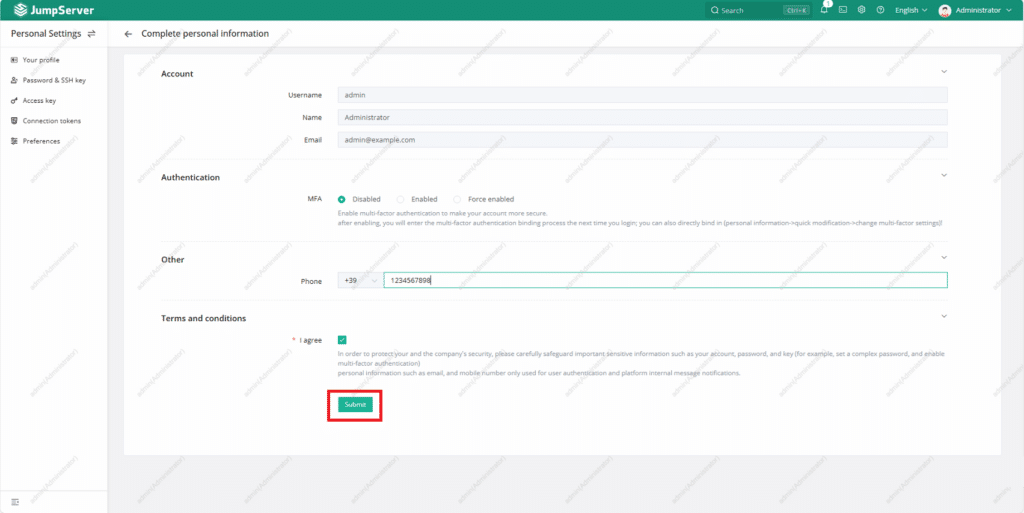

Compilare tutti i campi con le proprie informazioni e accettare l’EULA quindi cliccare Submit

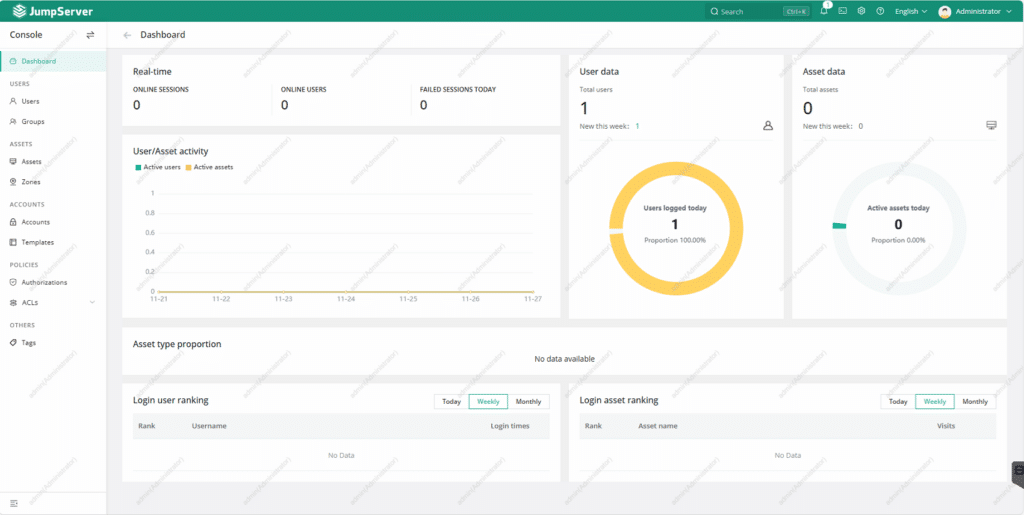

Se è andato tutto a buon fine dovremmo visualizzare la Dashboard di JumpServer

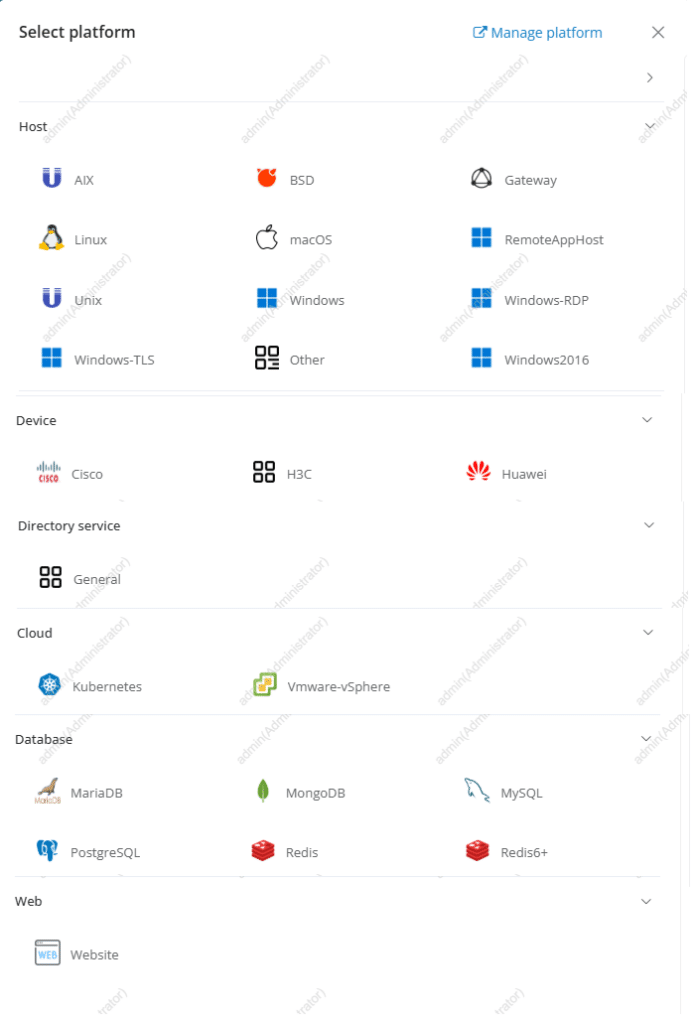

A questo punto è possibile inserire l’Assett che si intende utlizzare

Sopra una schermata che mostra le tipologie di Assett inseribili in Jump Server.

ELENCO DELLE FUNZIONALITA’

JumpServer è una Bastion Host open-source molto diffusa per la gestione sicura di accessi ad asset IT.

Ecco le sue principali funzionalità, organizzate in modo chiaro:

🔐 Gestione degli accessi

- Single Sign-On (SSO) con LDAP, AD, OAuth, SAML, CAS.

- Autenticazione multifattore (MFA) tramite TOTP, SMS, email, ecc.

- Accesso centralizzato a server, container, database, applicazioni.

- Ruoli & permessi granulari con controllo preciso su chi può fare cosa.

🖥️ Gestione degli asset

- Inventario centralizzato di server, device di rete, database, applicazioni.

- Scansione automatica degli asset e sincronizzazione tramite API/CMDB.

- Assegnazione dinamica dei permessi agli utenti.

🪪 Gestione delle credenziali

- Vault integrato per password, chiavi SSH, account condivisi.

- Rotazione automatica delle password degli asset.

- Login in modalità passwordless tramite credenziali gestite dal sistema.

🎮 Accesso controllato alle sessioni

- Supporto per protocolli: SSH, RDP, VNC, Telnet, Kubernetes, MySQL, PostgreSQL, ecc.

- Gateway web: le sessioni possono essere aperte direttamente dal browser.

- Controllo delle azioni in tempo reale (monitoring + intervento live).

🎥 Auditing e registrazione

- Registrazione completa della sessione (video, comandi eseguiti, output).

- Log dettagliati di accesso, operazioni, modifiche, attività amministrative.

- Riproduzione delle sessioni e ricerca full-text dei comandi.

⚙️ Automazione & Operatività

- Job automation (script centralizzati, esecuzione parallela).

- Gestione file e trasferimenti con regole di sicurezza.

- API complete per integrazione con CI/CD, DevOps, SIEM, ITSM.

🛡️ Sicurezza

- Isolamento dell’ambiente amministrativo dagli asset interni.

- Regole di approvazione (workflow) prima di accedere a risorse critiche.

- Controllo delle attività anomale e alert.

🧩 Architettura modulare

JumpServer è composto da più componenti:

- Core (permetti/ruoli/asset)

- Koko (gateway SSH/WEB)

- Lion (gateway RDP)

- Magnus (file transfer)

- Kael (vault / gestione password)

- Luna (interfaccia web)

DIFFERENZE TRA LA VERSIONE OPEN SOURCE E LA VERSIONE ENTERPRISE

✅ Cosa offre la Community Edition (gratis)

- Accesso e gestione di base di utenti, ruoli/gruppi, asset (server, database, dispositivi, …).

- Connessioni via browser o client — SSH, RDP, database, Kubernetes, SFTP con controllo accessi, session-monitoring, registrazione sessione, logging operazioni.

- Autenticazione standard (tipicamente LDAP / Active Directory / CAS, etc.), con supporto 2-fattori (TOTP) in ambito base.

- Nessun limite (in teoria) su numero di utenti.

- Supporto all’uso in contesti reali: ideale per piccole/medie infrastrutture, ambienti non troppo complessi o progetti di test/POC.

In pratica: la CE consente di coprire le funzioni “core” di bastion / PAM per gestire accessi, auditing, sessioni, asset ed è spesso sufficiente per molte realtà non enterprise.

🌐 Cosa aggiunge la Enterprise Edition (a pagamento)

La versione Enterprise offre funzioni avanzate, maggiore scalabilità, automazione, compliance e supporto professionale.

Alcuni “plus” tipici:

- Supporto SSO avanzato e federazione identità: ad esempio SAML2, OAuth2 / OpenID Connect, integrazioni enterprise con sistemi di identità complessi.

- Sincronizzazione automatica asset da cloud e ambienti multi-cloud / ibridi (es. AWS, Azure, GCP…) e scoperta automatica risorse.

- Supporto per un numero maggiore e più variegato di asset / database / sistemi remoti, inclusi sistemi enterprise come Oracle, SQL Server, grandi ambienti database / cloud / multi-tenant.

- Automazione account & credenziali: provisioning automatico, rotazione password, sincronizzazione credenziali e credenziali gestite in modo centralizzato.

- Multitenancy / “multi-organizzazione”: utile se gestisci asset per più entità / reparti / clienti distinti.

- Workflow avanzati e controllo granulari: politiche di accesso più sofisticate, approvazione accessi, restrizioni su orari/indirizzi/IP, metodologie di connessione, auditing più profondo, controllo su RDP/RemoteApp, logging avanzato, compliance più stringente.

- Scalabilità enterprise: gestione di migliaia (o decine di migliaia) di asset contemporaneamente, modalità di alta disponibilità, cluster, ridondanza, deployment su infrastrutture cloud / su larga scala.

- Supporto professionale: assistenza commerciale, upgrade offline, pacchetti enterprise, servizi di supporto garantiti, manutenzione, documentazione premium.

🎯 Quando scegliere CE vs EE — casi d’uso tipici

Se hai un’infrastruttura piccola o media, pochi server e utenti, e non hai bisogno di automazione avanzata o integrazioni complesse la Community Edition è probabilmente sufficiente (e conveniente).

Se gestisci un ambiente enterprise, multi-organizzazione, data center complesso o multi-cloud, con centinaia o migliaia di asset, necessità di compliance, automazione, SSO, ridondanza, supporto tecnico, allora la Enterprise Edition diventa sensata.

0 commenti