Nel panorama delle soluzioni firewall open source, OPNsense si distingue per la sua combinazione di potenza, flessibilità e facilità d’uso. Basato su FreeBSD e con un’interfaccia grafica moderna e intuitiva, OPNsense è una scelta eccellente sia per ambienti domestici avanzati che per realtà aziendali che cercano un’alternativa gratuita ma altamente professionale ai firewall commerciali.

In questo articolo ti guideremo passo dopo passo nell’installazione e nella configurazione base di OPNsense, partendo dall’immagine ISO fino alla configurazione iniziale dell’interfaccia web. L’obiettivo è fornirti una base solida per cominciare a sfruttare le potenzialità di questo potente strumento, sia in termini di sicurezza che di gestione del traffico di rete.

Che tu sia un appassionato di networking o un amministratore di sistema alle prime armi con OPNsense, questa guida è il punto di partenza ideale.

REQUISITI HARDWARE

I requisiti hardware minimi per installare OPNsense dipendono fortemente dall’uso che ne farai (es. solo routing, con proxy, VPN, IDS/IPS…).

Ecco una panoramica generale:

✅ Requisiti Minimi Assoluti (per uso leggero o test)

Componente Requisito Minimo

CPU 64-bit (x86_64)

RAM 2 GB

Disco 4 GB (eMMC, SSD, HDD)

NIC Almeno 2 porte Ethernet

🔹 Ideale per: routing base, firewall, NAT, DNS, DHCP

✅ Requisiti Raccomandati per uso reale (piccolo ufficio/casa)

Componente Requisito Consigliato

CPU Dual-core 1.5+ GHz

RAM 4 GB

Disco 16 GB SSD

NIC Intel o Broadcom (evita Realtek)

🔹 Ideale per: firewall + NAT + DNS + VPN (light)

🔸 Attenzione: le schede di rete Realtek possono causare problemi di performance/stabilità.

✅ Per funzionalità avanzate (proxy, VPN, IDS/IPS, etc.)

Carico Raccomandazione

Squid Proxy +2 GB RAM e SSD veloce

VPN (OpenVPN, WireGuard) CPU con AES-NI (es. Intel i3/i5)

IDS/IPS (Suricata) Min. quad-core, 8 GB RAM

+50 dispositivi Almeno CPU quad-core + 8 GB RAM

⚠️ Attenzione a:

- AES-NI: molte funzioni VPN (IPsec, OpenVPN) sono molto più efficienti con CPU che supportano AES-NI.

- Storage SSD: consigliato per velocità e durata (soprattutto con Squid o logging attivo).

- Consumo Energetico: mini-PC come i Protectli, Qotom, o PC Engines APU2/4 sono ideali per silenziosità ed efficienza.

💡 Esempi di configurazioni reali:

- Home 10-20 client Intel Celeron J4125, 4 GB RAM, 32 GB SSD

- Piccolo ufficio Intel i3/i5, 8 GB RAM, 64 GB SSD

- IDS + VPN Intel i5/i7, 8-16 GB RAM, 128 GB SSD

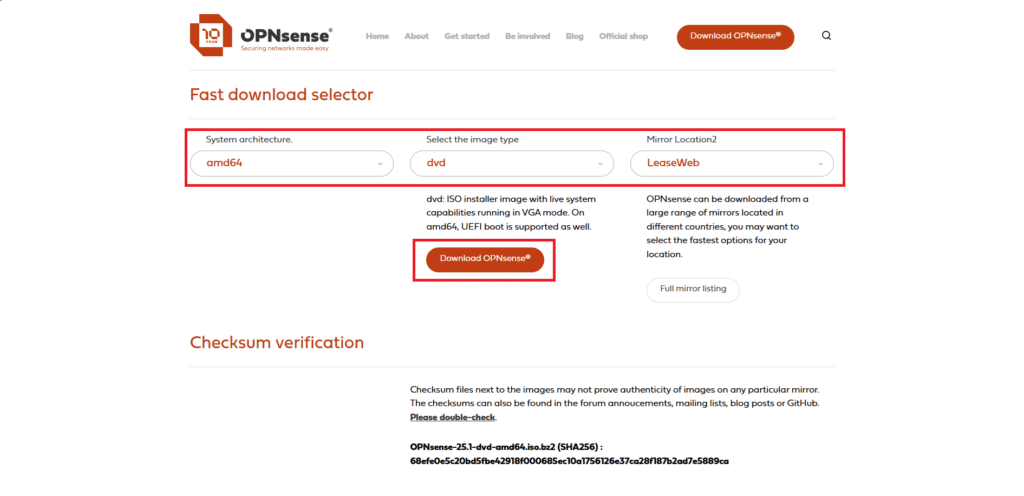

DOWNLOAD DELLA ISO DI OPNSENSE

Scaricare la ISO di OPNSense al seguente link:

Selezionare l’achitettura, il tipo di immagine e la location quindi cliccare su Download OPNSense

INSTALLAZIONE DI OPNSENSE

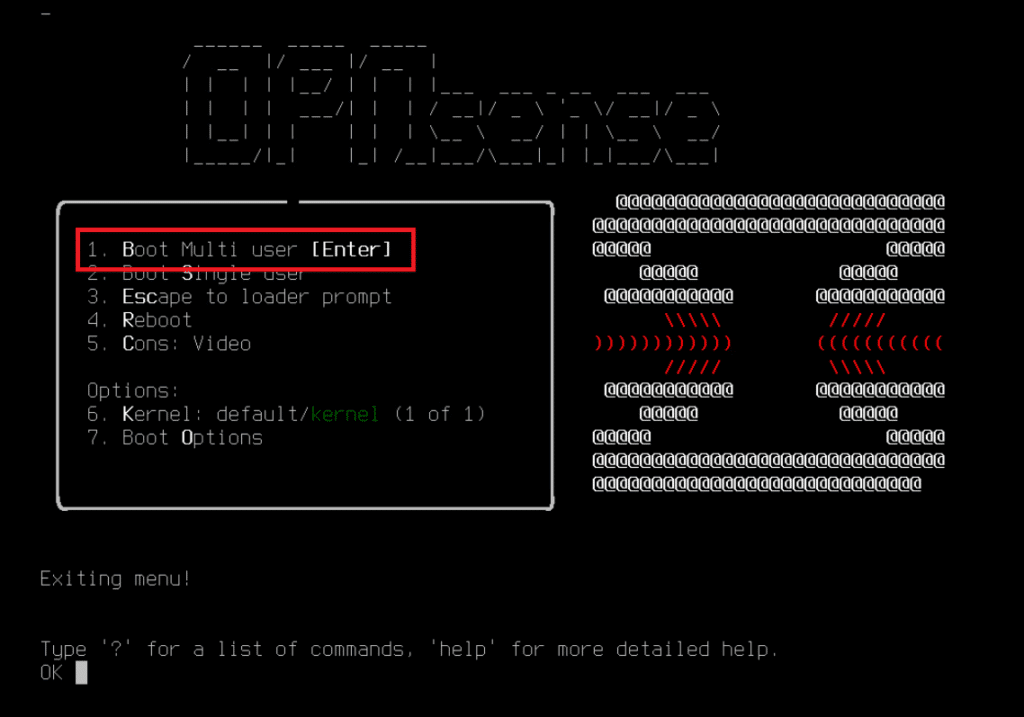

Avviare il server o la VM dopo aver agganciato la ISO

Premere il tasto 1 per avviare l’installazione

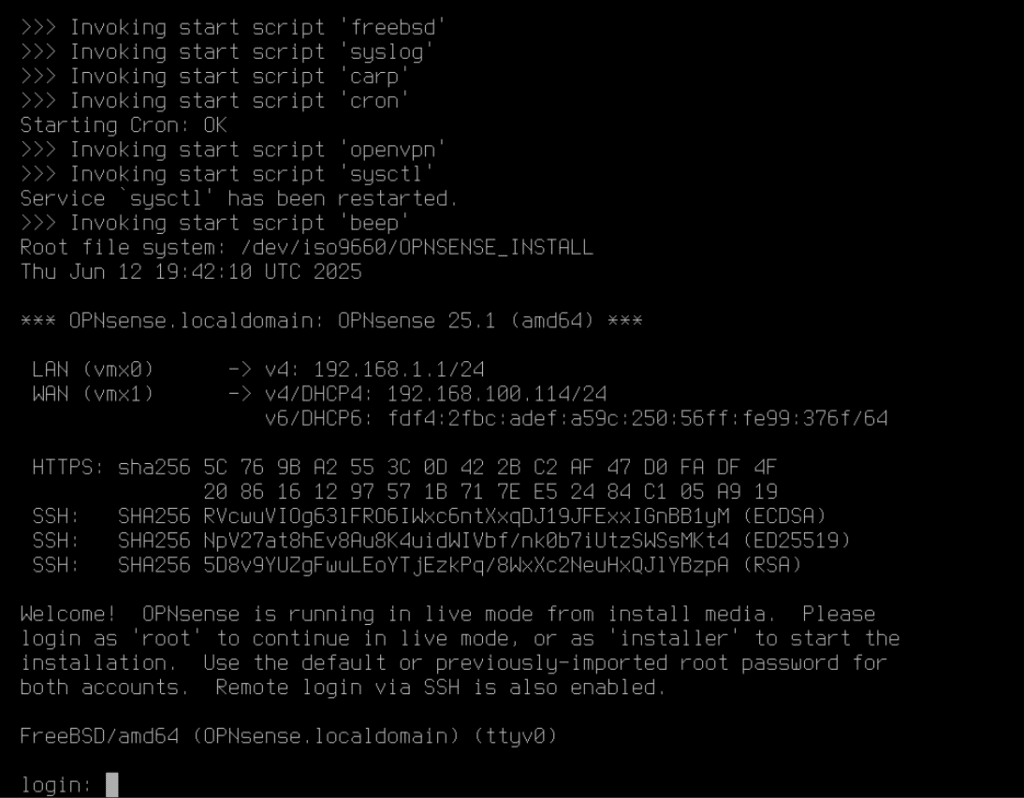

Attendere fino alla schermata di login come mostrato nell’immagine sovrastante

A questo punto è possibile utilizzare OPNSense in due modalità:

live mode: accendendo con l’utente root

start installation: accedendo con l’utente installer

Accedere con le seguenti credenziali:

USER: installer

PASSWORD: opnsense

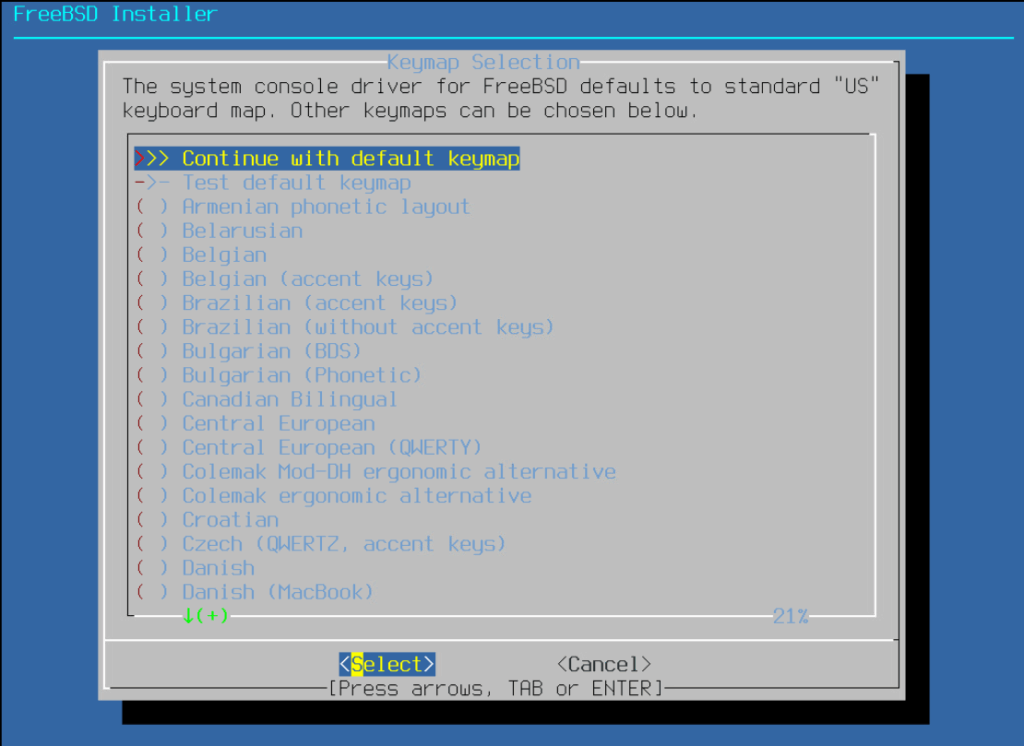

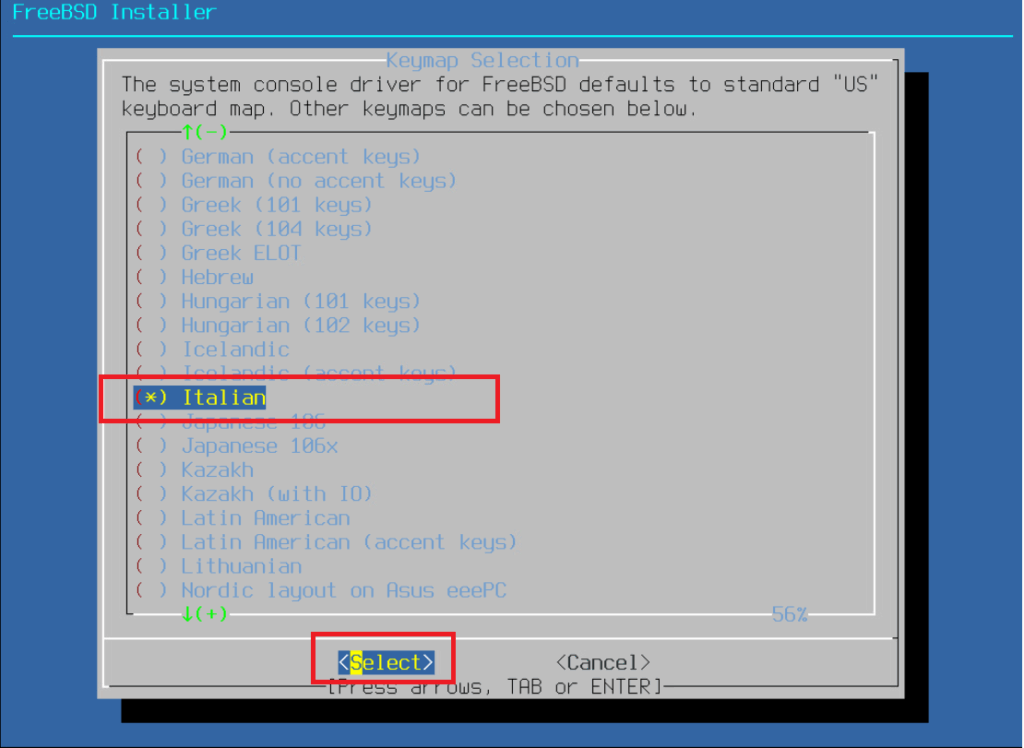

In questa fase selezionare la tastiera

Individuare la tastiera quindi cliccare Select

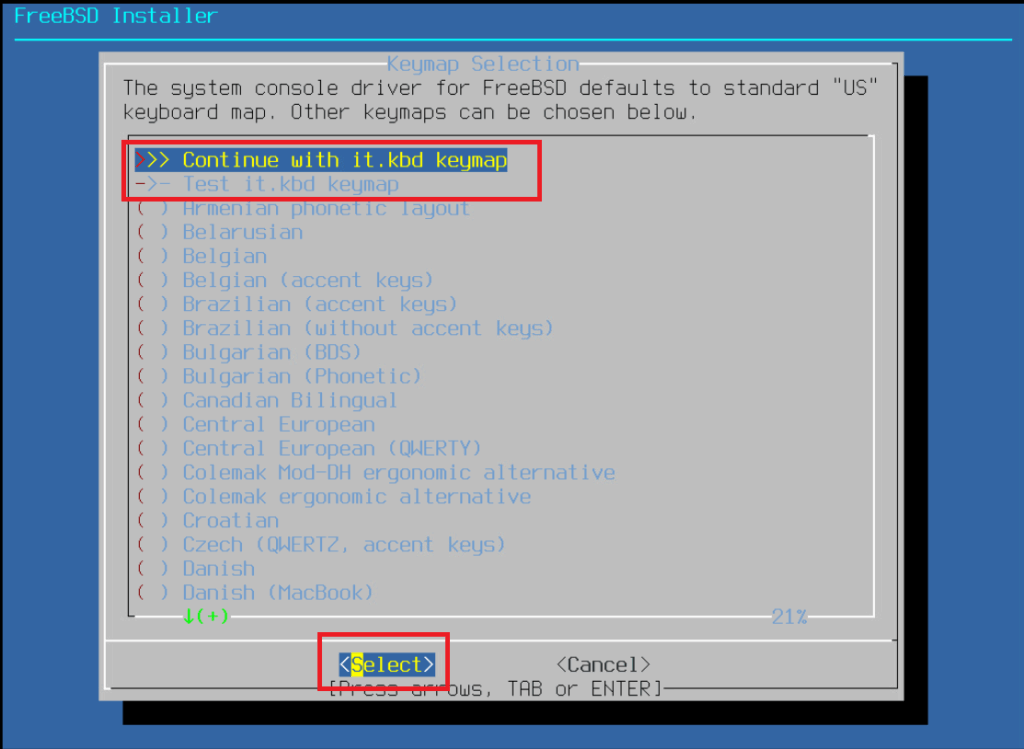

Selezionare Continue with it.kbd keymap quindi cliccare Select

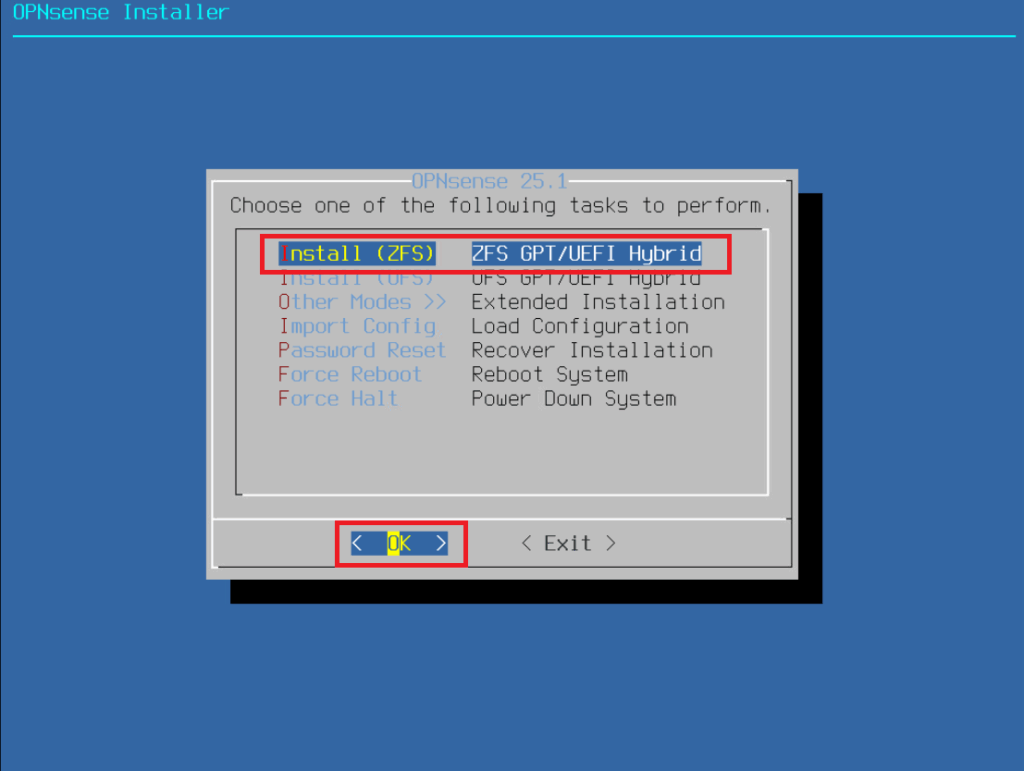

Selezionare Install (ZFS) quindi cliccare OK

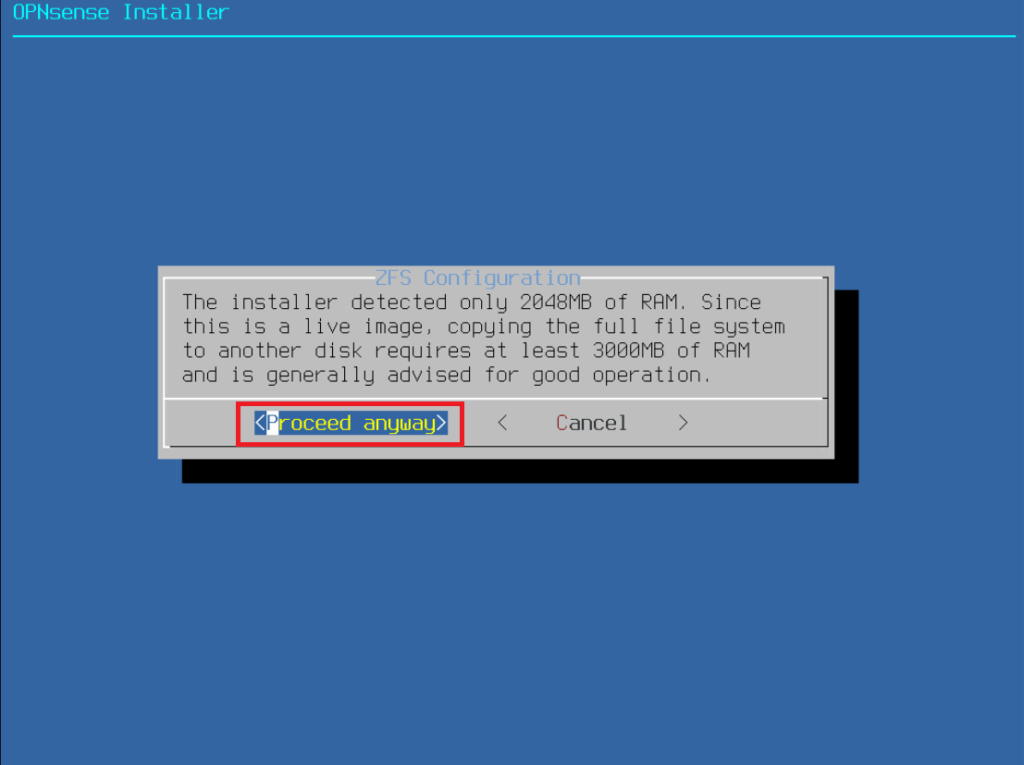

Questo messaggio appare se sul server sono presenti solo 2 GB di RAM. Ignorare cliccando su Proceed anyway

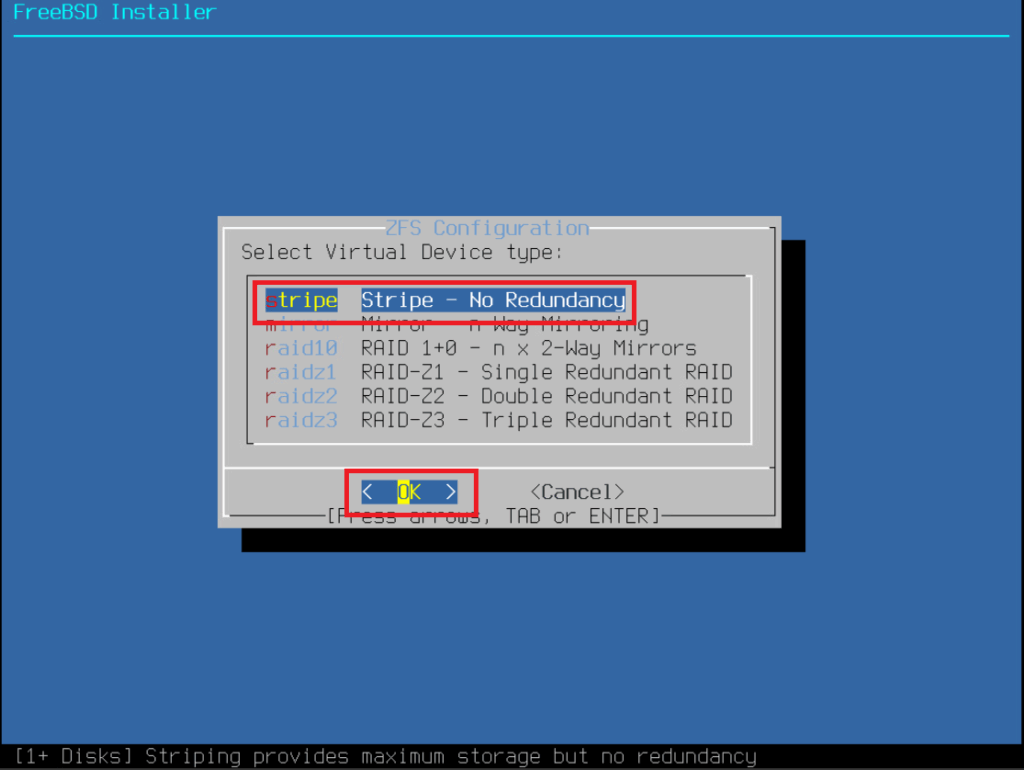

In questa schermata è possibile configurare lo storage.

In questo tutorial avendo un solo disco procederò con la configurazione stripe

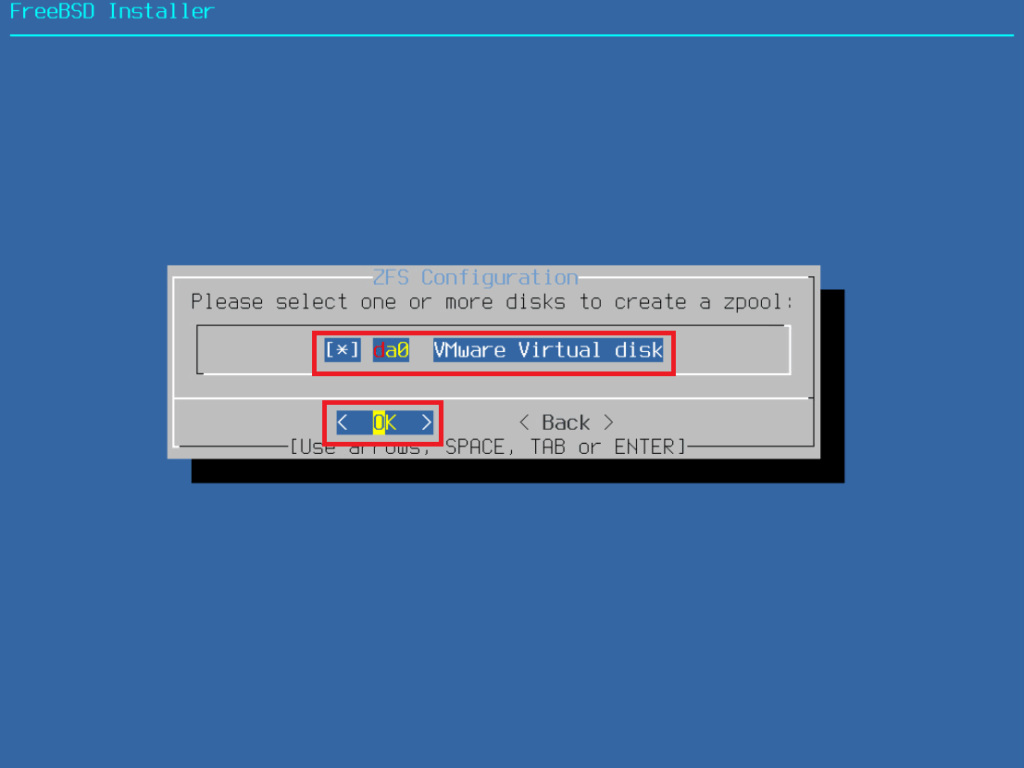

Selezionare il disco quindi cliccare OK

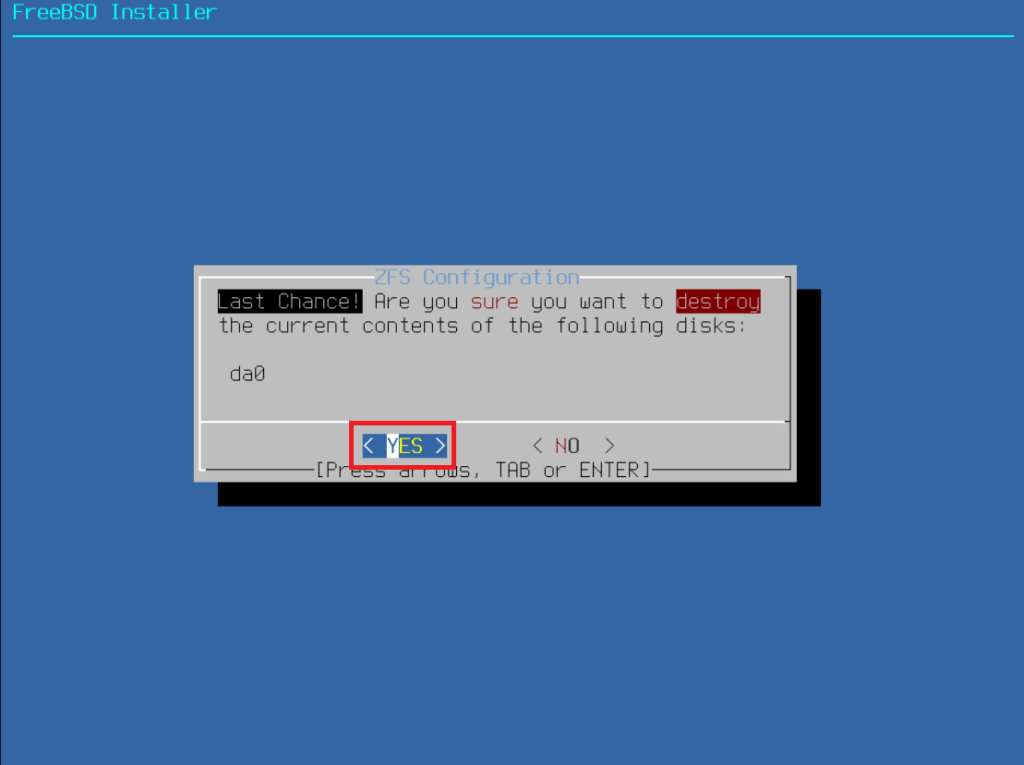

Selezionare YES per cancellare il disco

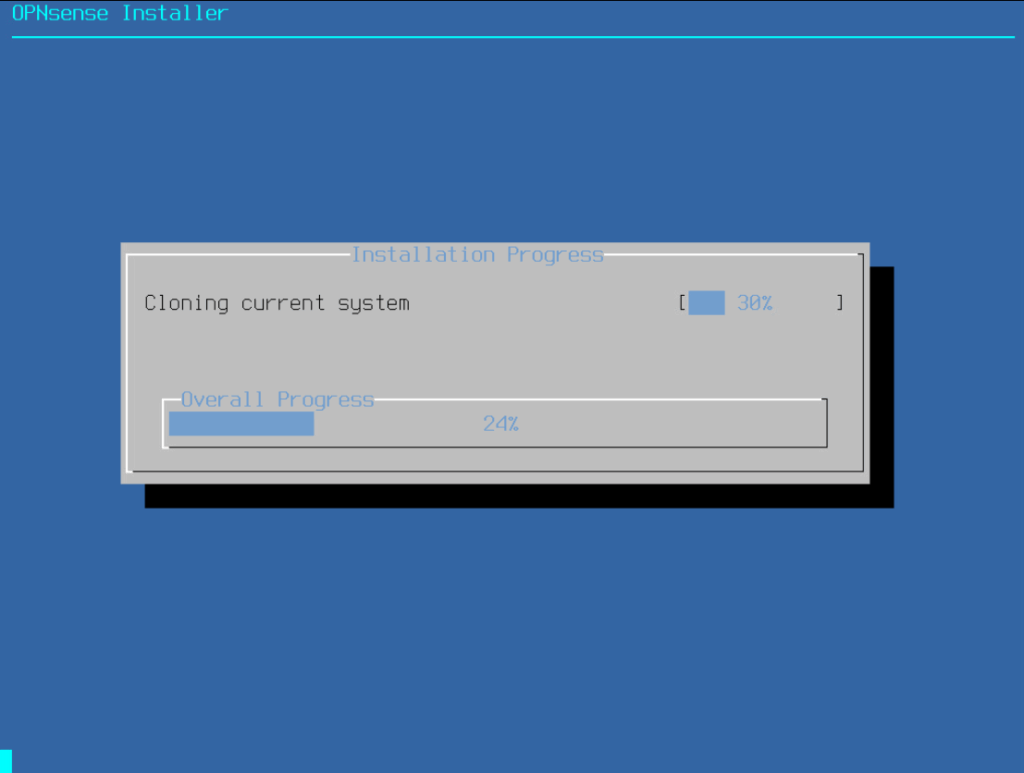

Attendere qualche istante fino al termine dell’installazione

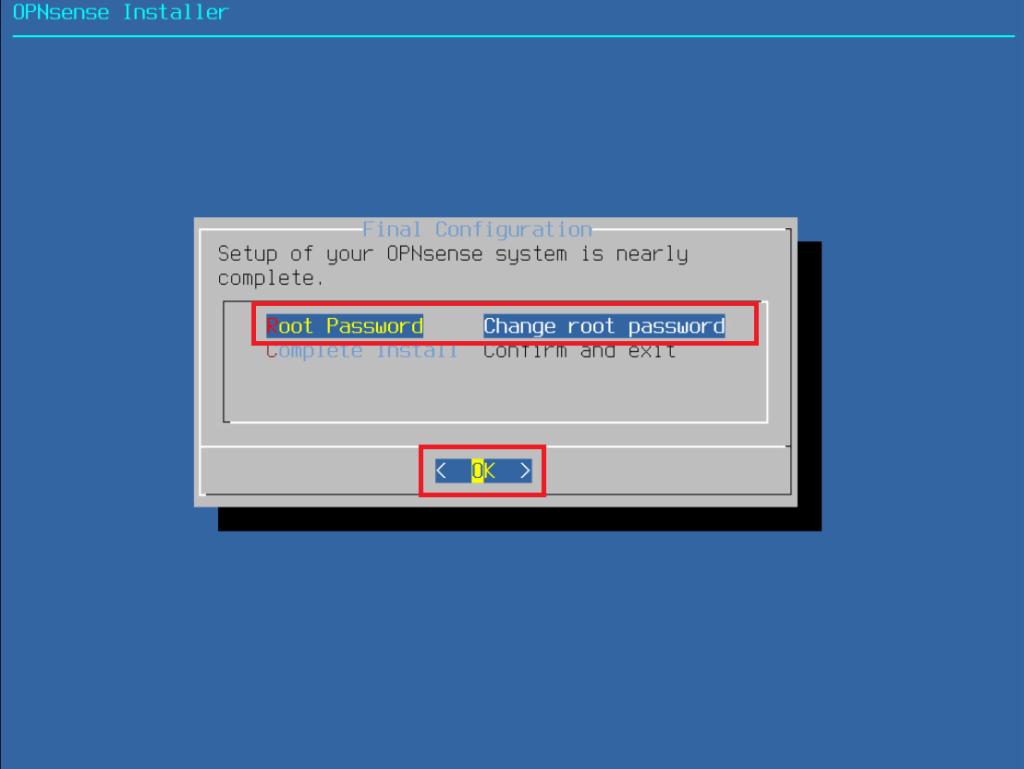

Selezionare Root Password per cambiare la password dell’utente root. Cliccare OK

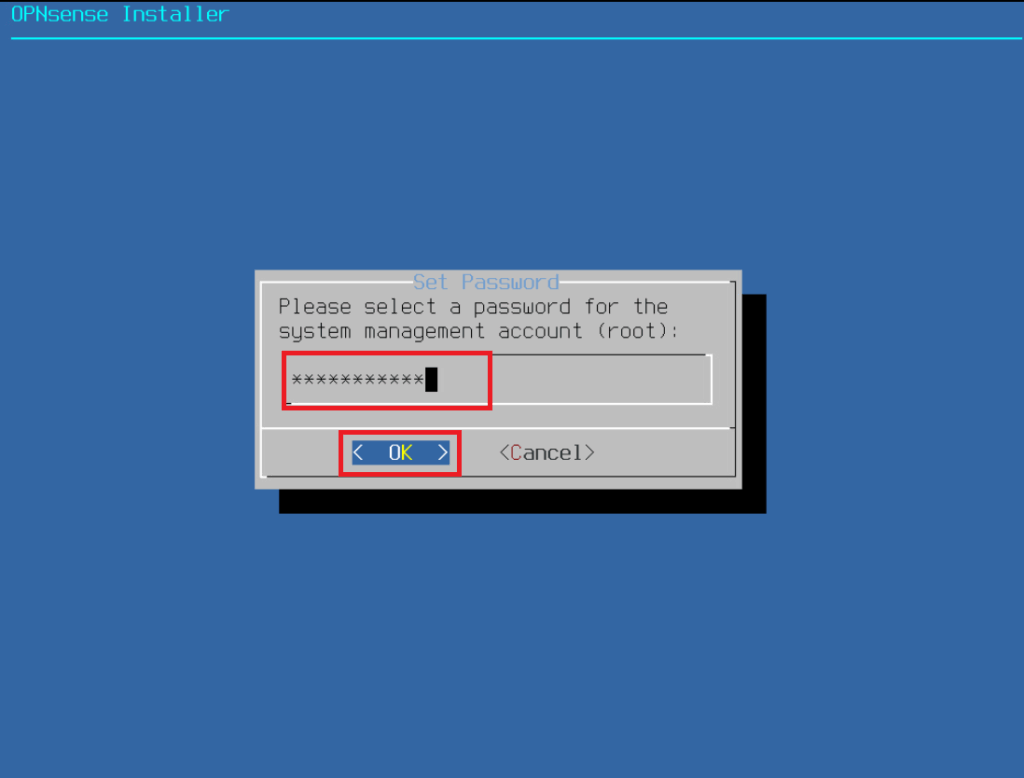

Inserire la password quindi cliccare OK

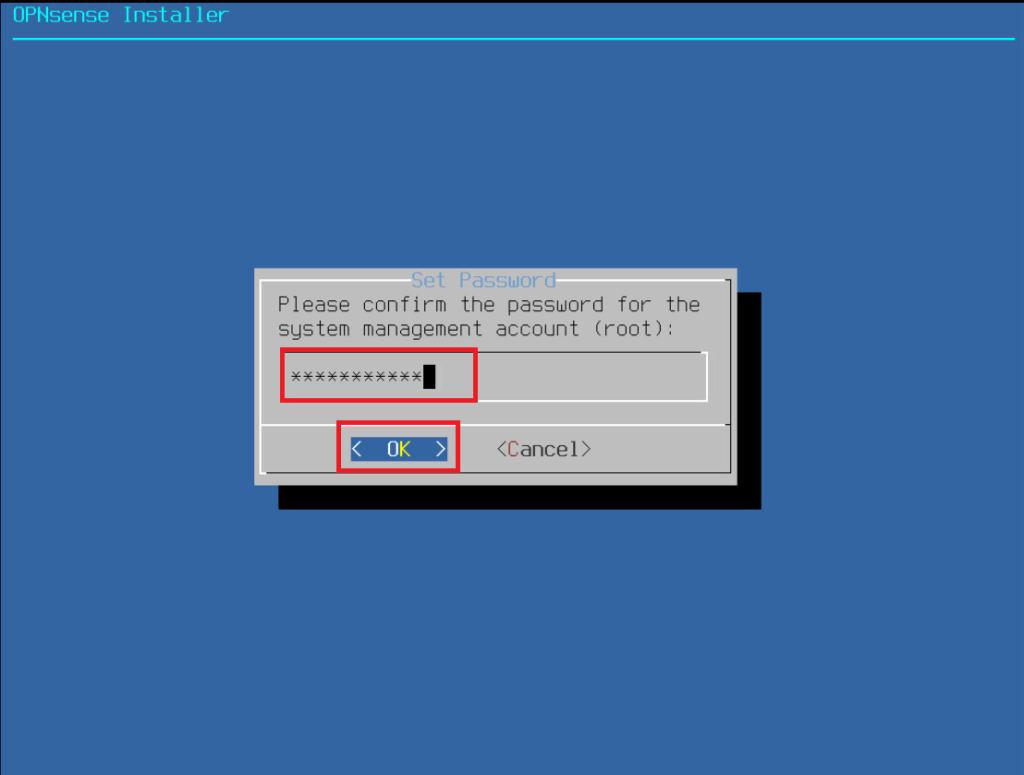

Reinserire la password quindi cliccare OK

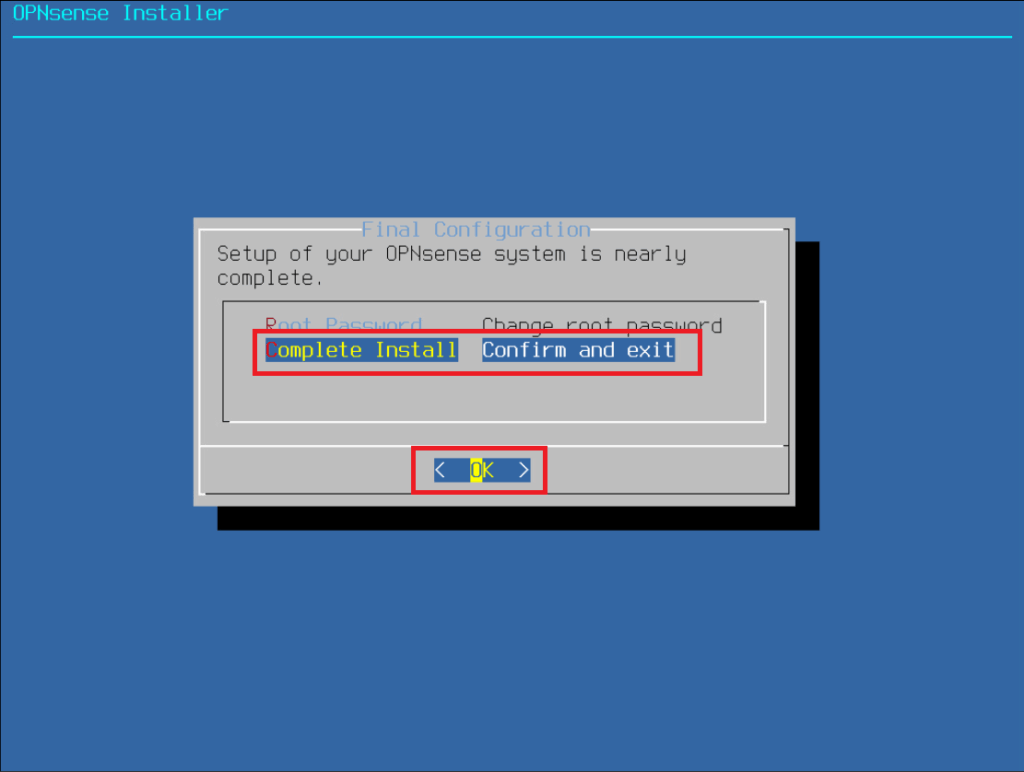

Selezionare Complete Install quindi cliccare OK

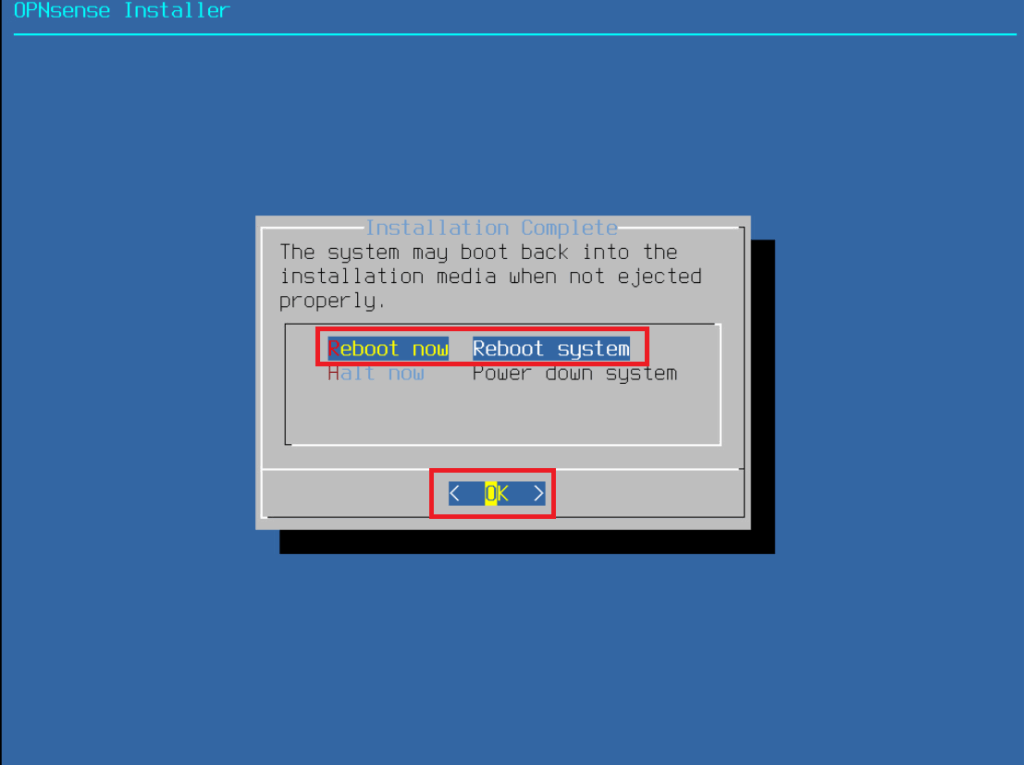

Selezionare Reboot Now quindi cliccare OK

ATTENZIONE: in questa fase è possibile rimuovere la ISO di OPNSense

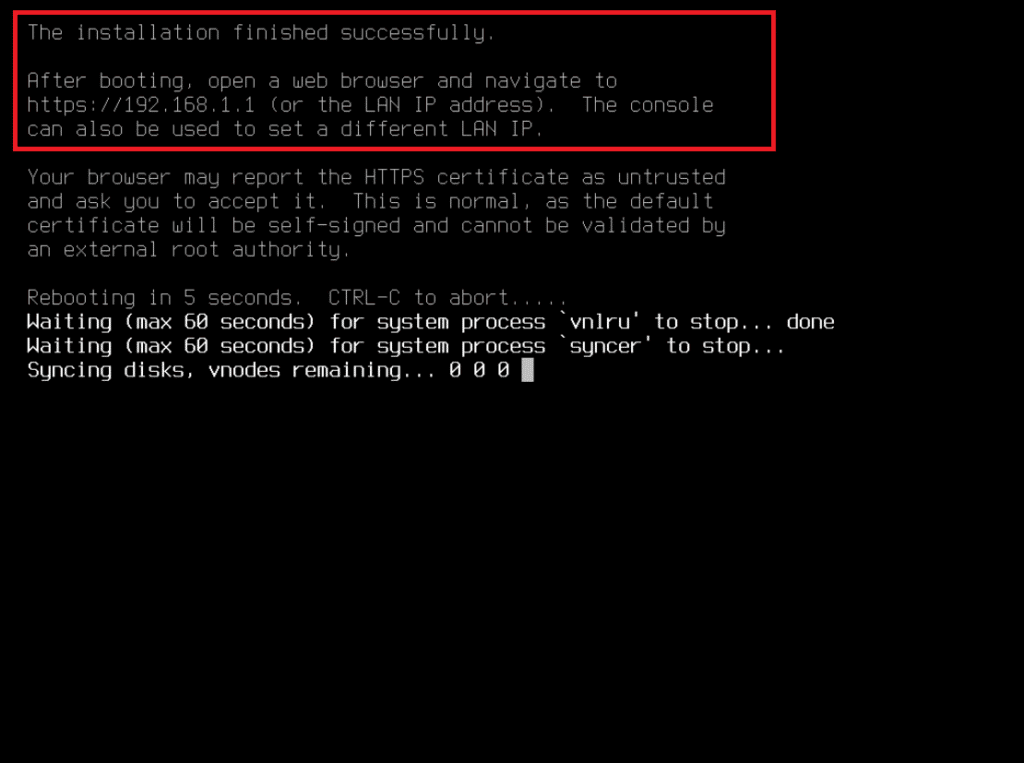

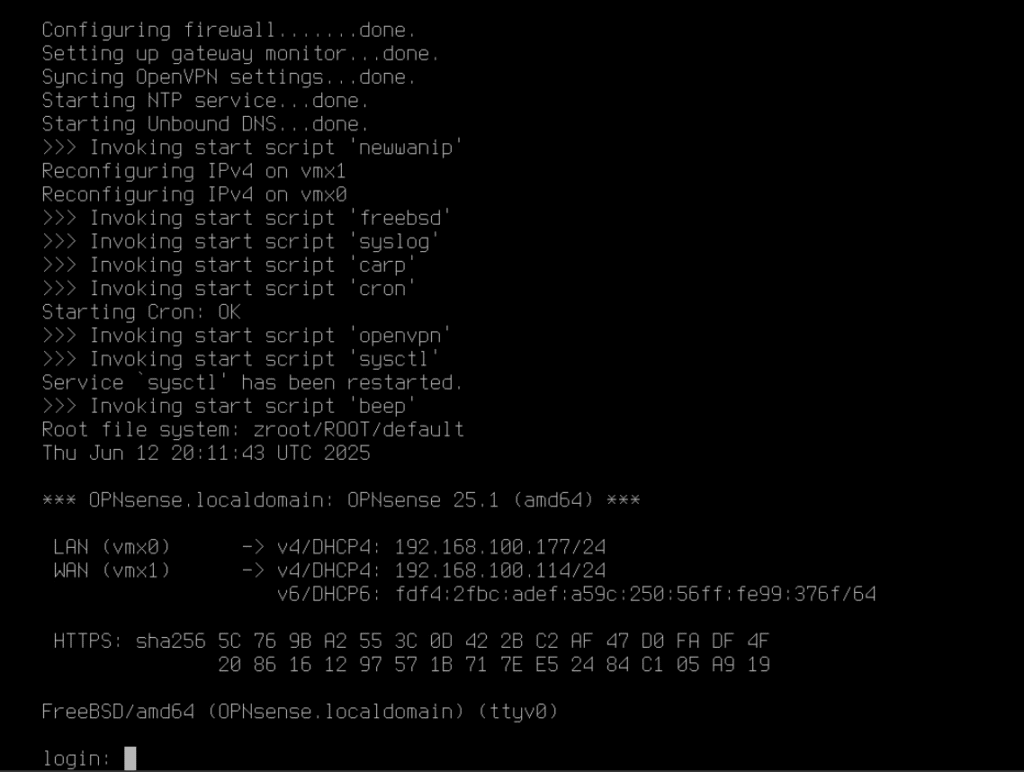

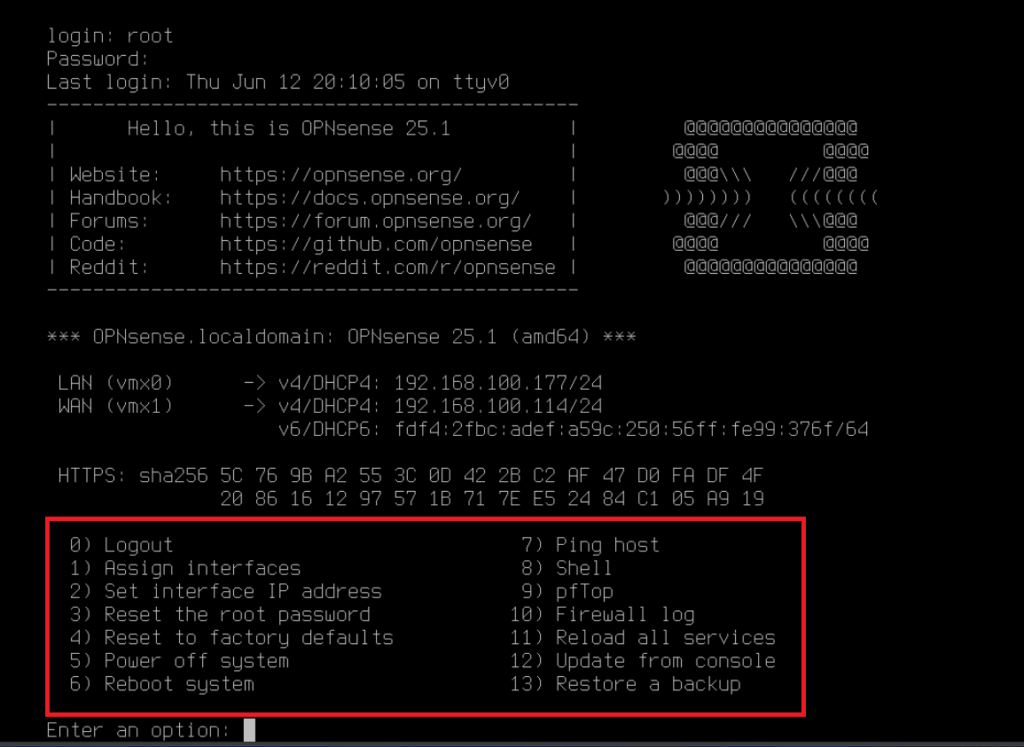

Se è andato tutto a buon fine dovremmo vedere una schermata come mostrato nell’immagine sovrastante

A questo punto accedere con le credenziali di root

In questa schermata è possibile eseguire tutta una serie di operazioni:

🔢 0) Logout: Chiude la sessione attiva sulla console. Utile quando sei connesso via SSH o terminale fisico e vuoi uscire in sicurezza.

🔢 1) Assign Interfaces: Permette di assegnare le interfacce di rete (es. LAN, WAN) ai dispositivi fisici (NIC). Molto utile dopo l’installazione o se cambiano le porte fisiche. Puoi visualizzare e mappare quali schede sono LAN/WAN/etc.

🔢 2) Set Interface IP Address: Ti consente di modificare l’indirizzo IP di una qualsiasi interfaccia (es. LAN, WAN). Puoi anche attivare/disattivare DHCP per quella interfaccia. Molto utile se perdi accesso via web.

🔢 3) Reset the root password: Reimposta la password dell’utente root. Utile se l’hai dimenticata o per forzare l’accesso amministrativo.

🔢 4) Reset to factory defaults: Ripristina completamente il sistema ai valori di fabbrica. Cancella tutte le configurazioni e personalizzazioni.

⚠️ Attenzione: tutto andrà perso, sistema riportato allo stato iniziale.

🔢 5) Power off system: Spegne in sicurezza il sistema. Particolarmente utile per appliance fisiche (es. box fanless).

🔢 6) Reboot system: Riavvia OPNsense. Serve ad applicare certi aggiornamenti o risolvere anomalie temporanee.

🔢 7) Ping Host: Strumento diagnostico per verificare la connettività di rete (es. ping su IP o dominio). Utile per testare se WAN funziona o se ci sono problemi DNS.

🔢 8) Shell: Apre una console root Unix/BSD (shell di sistema). Qui puoi eseguire comandi direttamente (es. top, ifconfig, pkg, ecc.).

🔢 9) pfTop: Lancia l’utilità pfTop, che mostra in tempo reale le connessioni di rete attive filtrate da pf (il firewall). È come un top per il traffico: utile per analisi e debugging.

🔢 10) Firewall Log: Mostra il registro degli eventi firewall direttamente da console. Permette di vedere quali pacchetti sono stati bloccati o passati.

🔢 11) Reload all services: Riavvia tutti i servizi attivi (firewall, DHCP, DNS, ecc.) senza riavviare l’intero sistema. Utile dopo modifiche manuali o blocchi temporanei.

🔢 12) Update from console: Aggiorna OPNsense all’ultima versione tramite console, utile se non hai accesso via web. Scarica e installa aggiornamenti ufficiali.

🔢 13) Restore a backup: Ripristina un file di backup della configurazione .xml. Richiede che il file sia già presente nel sistema o accessibile.

ACCESSO DA INTERFACCIA WEB

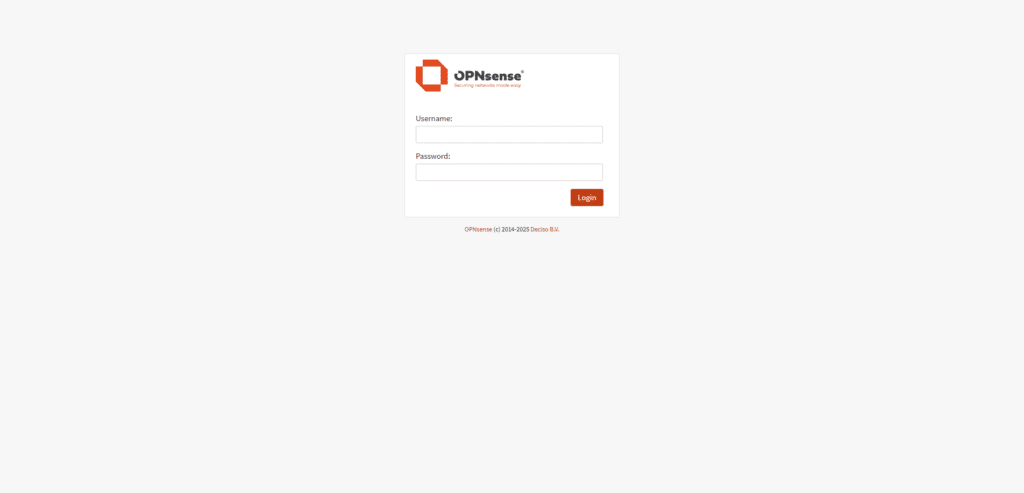

A questo punto è possibile accedere all’interfaccia web richiamando l’IP della LAN

Nel mio caso richiamerò da un qualsiasi browser il link:

https://192.168.100.177/

Dovremmo vedere la schermata di accesso come mostrato nell’immagine sovrastante

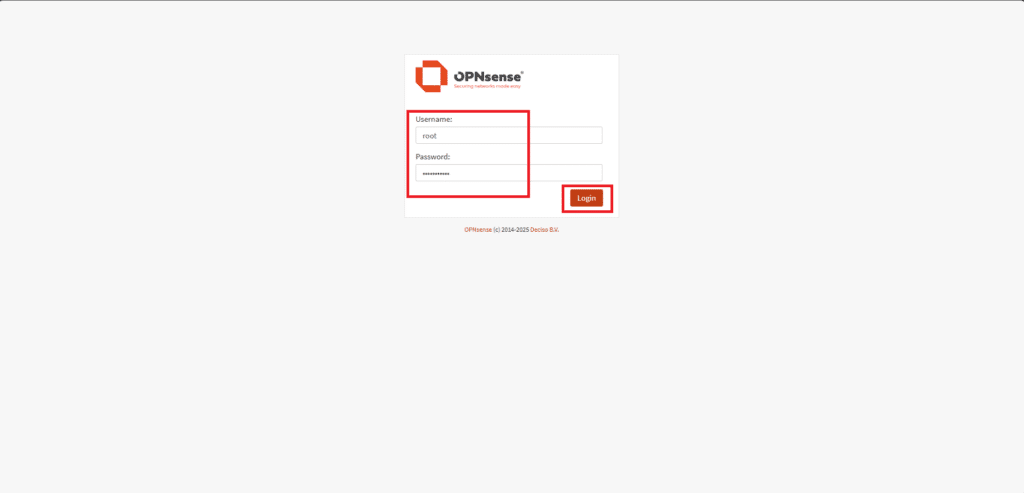

Inserire le credenziali di root quindi cliccare Login

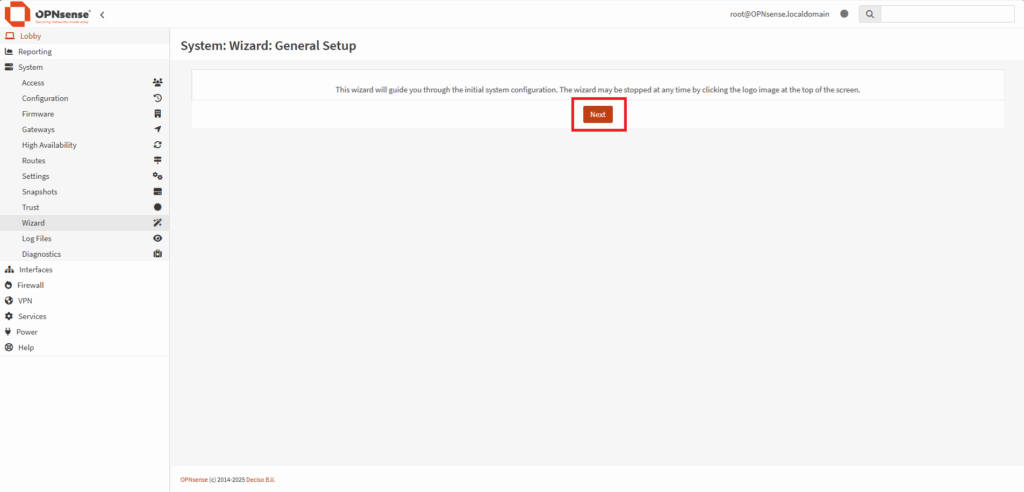

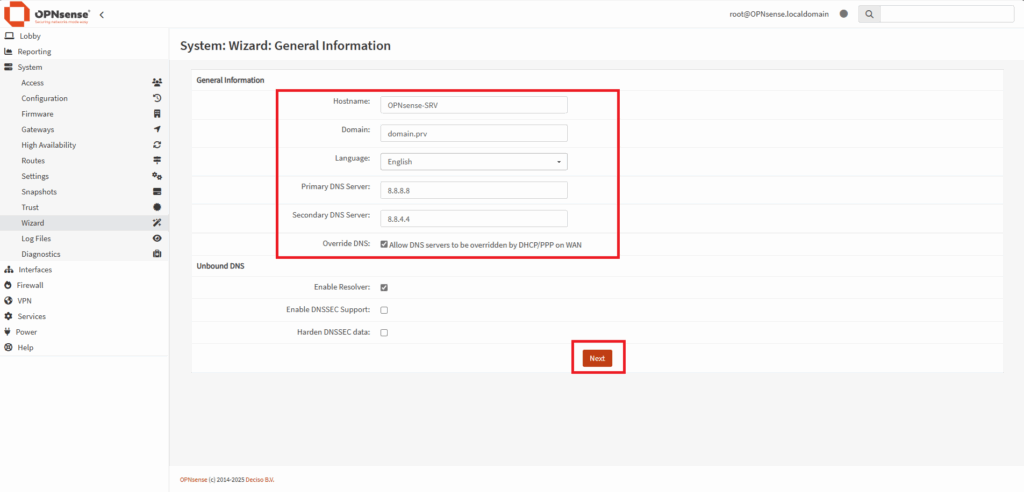

Cliccare Next per avviare il Wizard del Setup Generale

Inserire le informazioni richieste quindi cliccare Next

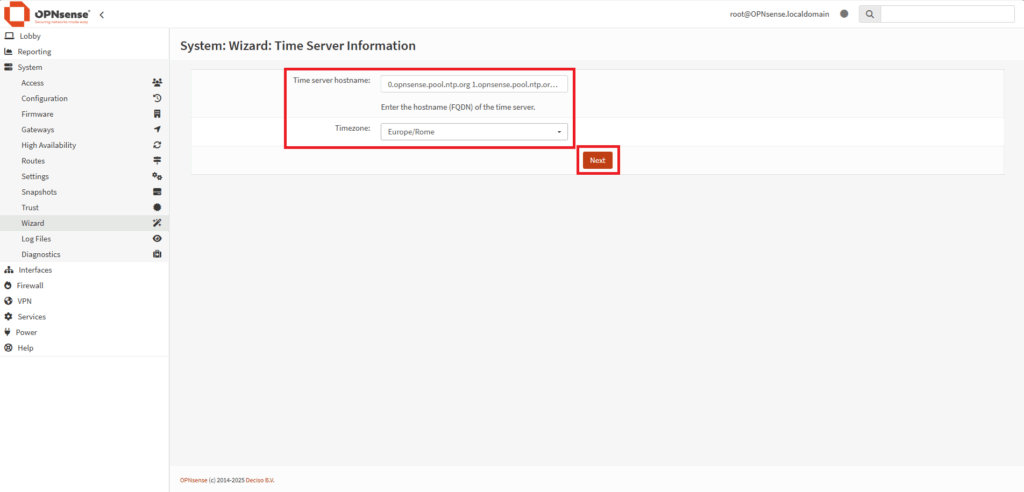

Inserire il Time Server quindi selezionare il Timezone. Cliccare Next

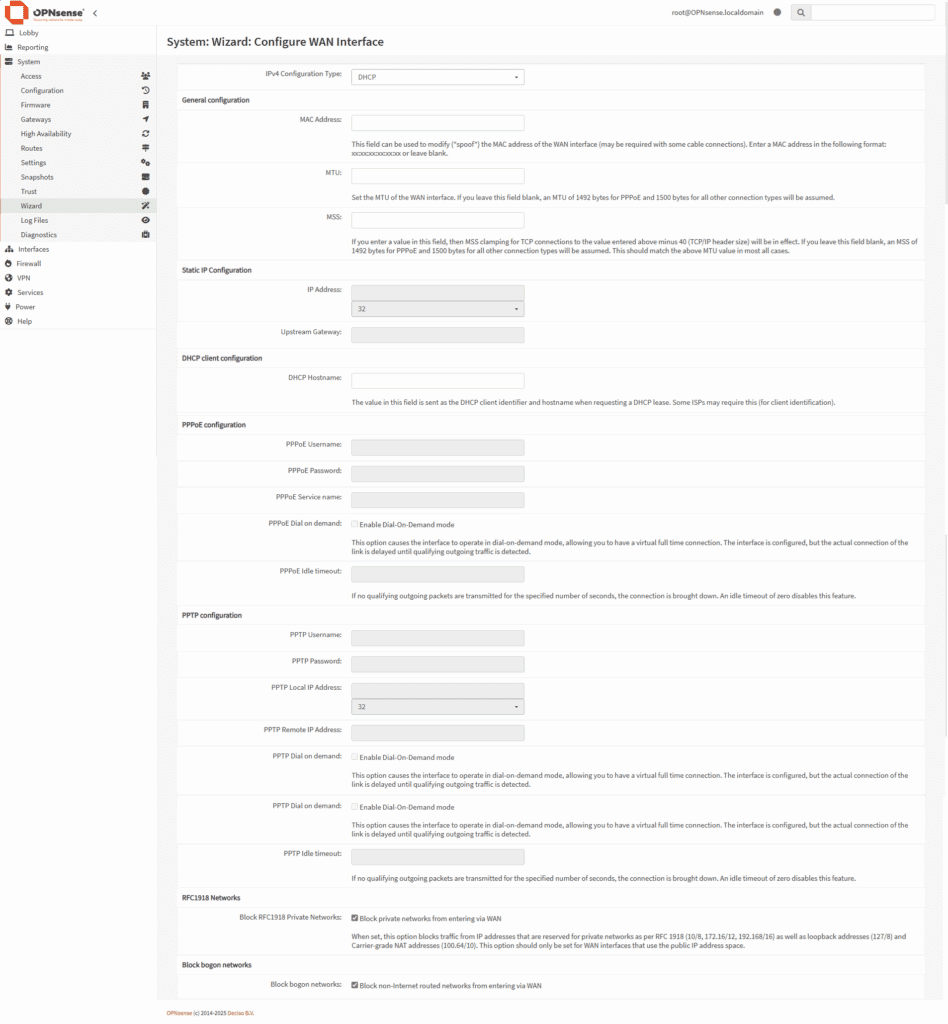

In questa schermata configurare l’interfaccia WAN. Io per comodità la lascerò in DHCP

Di seguito la descirizione di tutte le possibili opzioni:

✅ IPv4 Configuration Type: DHCP

Selezionando DHCP, il router ottiene automaticamente un indirizzo IP dal provider tramite un server DHCP. È l’opzione più comune per connessioni residenziali e plug-and-play.

⚙️ General Configuration

MAC Address: Permette di modificare (“spoofare”) l’indirizzo MAC dell’interfaccia WAN. Alcuni ISP abilitano il servizio solo a un MAC specifico (es. quello del modem o di un vecchio router).

Formato richiesto: xx:xx:xx:xx:xx:xx

Lasciare vuoto per usare il MAC hardware.

MTU (Maximum Transmission Unit): Imposta la dimensione massima del pacchetto trasmissibile tramite la WAN.

Default:

1492 bytes per PPPoE

1500 bytes per altre connessioni

Valore errato può causare frammentazione o perdita di pacchetti.

MSS (Maximum Segment Size): Valore usato per “clamping” nei pacchetti TCP (di solito MTU – 40). Se lasciato vuoto, viene calcolato automaticamente. Utile in reti dove la frammentazione dei pacchetti TCP può causare problemi (es. VPN, PPPoE).

🌐 Static IP Configuration

IP Address: Indirizzo IP statico assegnato manualmente. È richiesto quando l’ISP non fornisce DHCP, o si usa un IP pubblico/statico.

Upstream Gateway: L’indirizzo IP del gateway del provider, usato per raggiungere Internet.

📡 DHCP Client Configuration

DHCP Hostname: Hostname che viene inviato al server DHCP. Alcuni ISP lo usano per identificare il client o per assegnare un IP specifico.

🔌 PPPoE Configuration

PPPoE Username & Password: Credenziali di accesso fornite dal provider. Obbligatorie per connettersi con protocolli PPPoE (frequente nelle ADSL).

PPPoE Service Name: Nome del servizio PPPoE (spesso può essere lasciato vuoto, a meno che l’ISP lo richieda).

PPPoE Dial on demand: Connessione su richiesta: attiva la connessione PPPoE solo in presenza di traffico. Ideale per risparmiare banda o evitare timeout continui.

PPPoE Idle Timeout: Numero di secondi di inattività prima di disconnettere. Se impostato a 0 = la connessione rimane attiva sempre.

🔒 PPTP Configuration (non più consigliato per sicurezza)

PPTP Username & Password: Credenziali di autenticazione per la VPN PPTP.

PPTP Local IP Address: Indirizzo IP assegnato all’interfaccia lato client PPTP.

PPTP Remote IP Address: Indirizzo IP del server remoto PPTP (generalmente fornito dall’ISP o amministratore della VPN).

PPTP Dial on demand & Idle Timeout: Funzionano esattamente come nella sezione PPPoE:

- Connessione su richiesta

- Timeout di inattività per chiudere la connessione.

🔐 RFC1918 Networks

Block RFC1918 Private Networks: Blocca l’ingresso di traffico proveniente da indirizzi IP privati, ovvero:

10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

127.0.0.0/8 (loopback)

100.64.0.0/10 (CGNAT)

Utile per sicurezza su interfacce WAN con IP pubblico.

🛡️ Block Bogon Networks

Block Bogon Networks: Blocca traffico da IP non validi su Internet, come:

- Range non ancora assegnati da IANA

- IP riservati per test o uso interno

- Protezione essenziale per evitare connessioni sospette o attacchi spoofing.

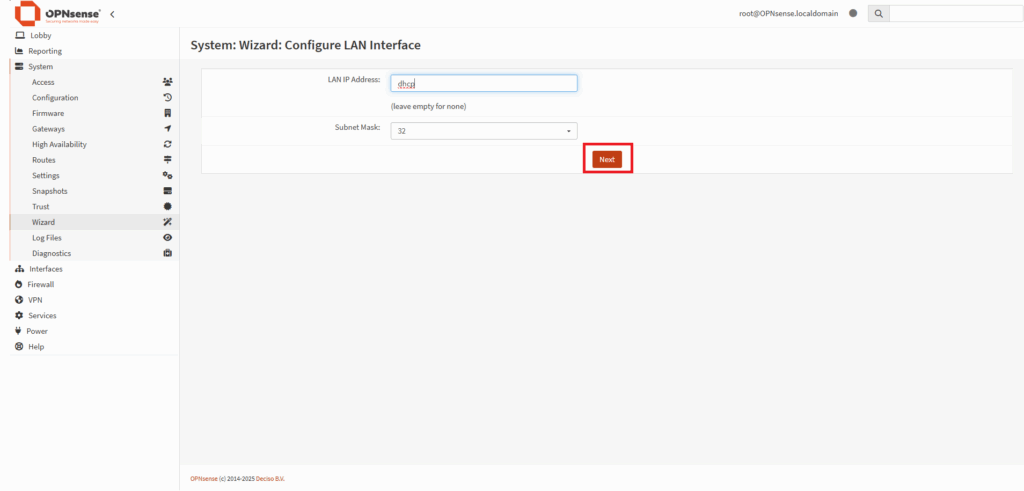

In questa schermata configurare l’interfaccia LAN. Io per comodità la lascerò in DHCP

Cliccare Next

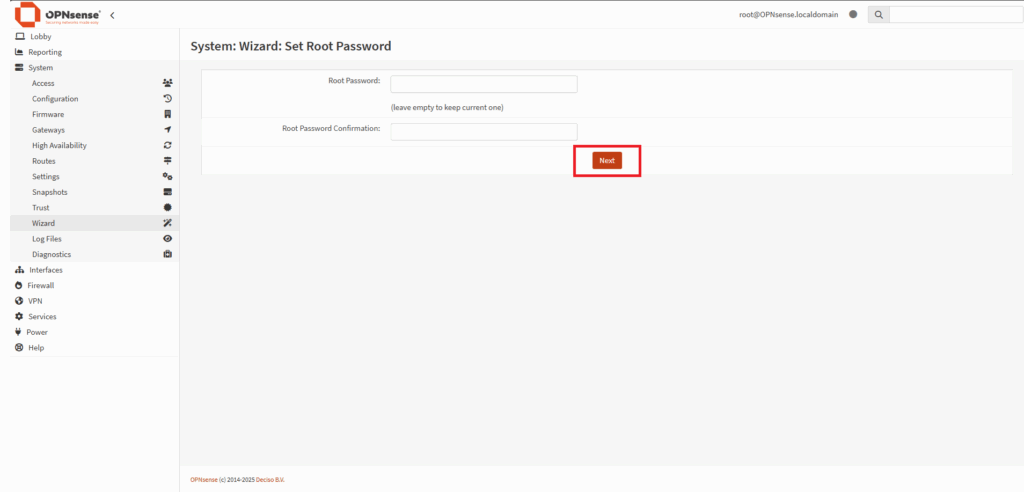

Da questa schermata è possibile cambiare la password di root. Cliccare Next

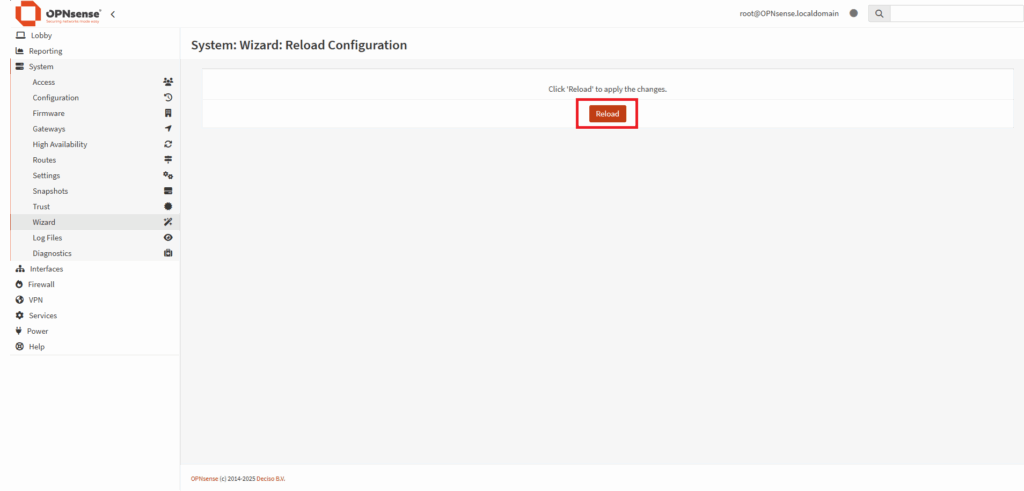

Cliccare Reload per applicare le modifiche

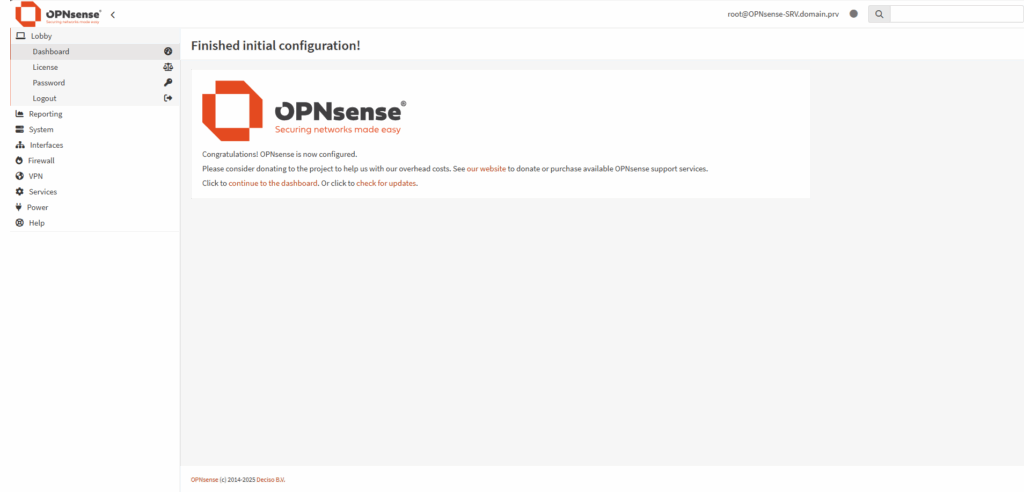

Dopo il Reload del firewall dovremmo visualizzare una schermata come nell’immagine sovrastante

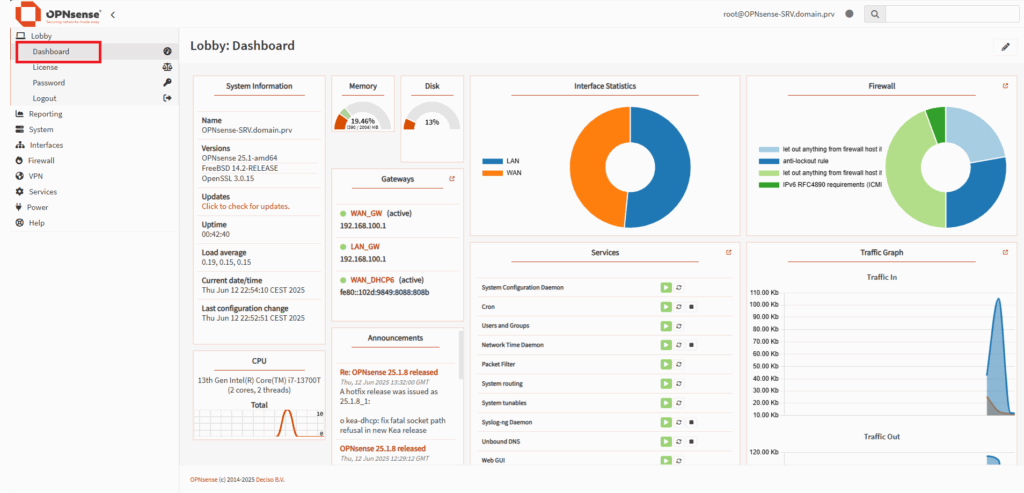

Cliccare Dashboard per visualizzare le Informazioni di sistema con le relative statistiche

A questo punto OPNSense è pronto per essere configurato…

0 commenti