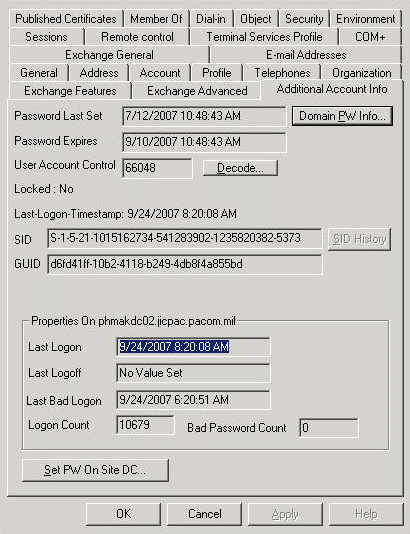

Questo attributo di Active Directory è stato introdotto con Windows 2003 e può essere utilizzato per individuare gli account inattivi.

Rispetto all’attributo lastLogon, questo nuovo attributo viene replicato su tutti i DC e quindi consente di individuare gli account inattivi senza interrogare tutti i DC del dominio.

E’ tuttavia necessario prestare particolare attenzione alle modalità con qui viene aggiornato, perché non tutti i metodi di logon aggiornano questo attributo e il valore memorizzato, con la configurazione di default, può differire da 9 a 14 giorni rispetto alla data di ultimo logon effettivo.

In altre parole illastLogonTimestamp non rappresenta effettivamente l’istante di ultimo accesso ma ne può costituire un’approssimazione. Per individuare la data effettiva di ultimo accesso è necessario interrogare il security Event Log dei DC.

Il lastLogonTimestamp è aggiornato in caso di logon interattivo o di network logon (con Windows 2003 SP1 o successivo), non è invece aggiornato in caso di Certificate Mapping tramite IIS o di utilizzo di IIS con .NET Passport.

Le regole di aggiornamento dell’attributo sono le seguenti: se la differenza tra la data corrente (cioè del momento in cui avviene il logon) e il valore dell’attributo ms-DS-Logon-Time-Sync-Interval diminuito di una percentuale casuale di 5 è maggiore o uguale al valore memorizzato in lastLogonTimestamp, allora l’attributo viene aggiornato.

L’uso di una percentuale casuale serve a ridurre il numero di aggiornamenti contemporanei e di conseguenza il carico di repliche necessario.

Se l’attributo ms-DS-Logon-Time-Sync-Interval assume un valore minore di 5, la componente casuale del calcolo non viene più applicata.

Su AD il valore minimo è 1, su ADAM/AD LDS è 0 (aggiorna ad ogni autenticazione). Se si agisce su questo attributo è necessario prestare attenzione agli effetti sulle repliche.

Un esempio di utilizzo di questo attributo è dato dal seguente comando, che restituisce l’elenco degli utenti che non effettuano più il logon da 4 settimane:

|

0 |

dsquery user -inactive 4 |

Invece il seguente comando permette di convertire in formato datetime il valore memorizzato nell’attributo e letto ad esempio via ADSI EDIT:

|

0 |

w32tm /ntte valore_lastlogontimestamp |

Sono Raffaele Chiatto, un appassionato di informatica a 360°…

Mi sono avvicinato al mondo dell’informatica nel lontano 1996 con Windows 95 e da allora non ho più smesso di dedicarmi allo studio ed approfondimento di questo settore.

Laureato in Ingegneria Informatica nel 2009, lavoro nel campo dell’IT dal lontano 2001.

0 commenti