TPM è l’acronimo di Trusted Platform Module. Un Trusted Platform Module è un componente hardware (o chip) all’interno o all’esterno del computer che fornisce funzionalità di elaborazione protette al computer, al sistema o al server a cui è collegato.

Questi moduli TPM forniscono elementi come un generatore di numeri casuali, l’archiviazione di chiavi di crittografia e informazioni crittografiche, oltre ad aiutare nell’autenticazione sicura del sistema host.

In un ambiente di virtualizzazione, è necessario emulare questo dispositivo fisico con un modulo TPM virtuale o vTPM.

Un modulo vTPM è un’istanza software virtualizzata di un modulo TPM fisico tradizionale. Un vTPM può essere collegato alle macchine virtuali e fornire le stesse caratteristiche e funzionalità che un modulo TPM fisico fornirebbe a un sistema fisico.

I moduli vTPM possono essere distribuiti con VMware vSphere ESXi e possono essere utilizzati per distribuire Windows 11 su ESXi.

La distribuzione dei moduli vTPM richiede un Key Provider sul vCenter Server.

Per distribuire i moduli vTPM (e la crittografia VM, vSAN Encryption) su VMware vSphere ESXi, è necessario configurare un Key Provider sul vCenter Server.

Tradizionalmente, questo sarebbe realizzato con un provider di chiavi standard che utilizza un server di gestione delle chiavi (KMS), tuttavia ciò richiedeva un server KMS di terze parti ed è ciò che considererei una distribuzione complessa.

VMware ha semplificato questa operazione a partire da vSphere 7 Update 2 (7U2), con il Native Key Provider (NKP) sul vCenter Server.

Il Native Key Provider consente di distribuire facilmente tecnologie come moduli vTPM, crittografia VM, crittografia vSAN, e la parte migliore è che è tutto integrato in vCenter Server.

PREREQUISITI

Per procedere con questa guida assicurarsi di avere:

- Versione di VmWare aggiornata alla 7.x

- vCenter Server installato

- Cluster ESXi attivo anche se in presenza di un solo Host

CONFIGURAZIONE DEL vTPM SUL VCENTER SERVER

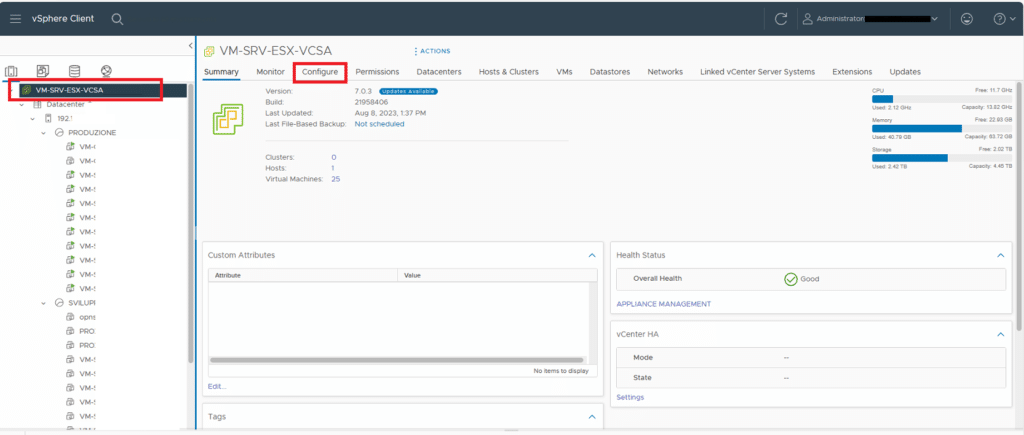

Collegarsi al vCenter Server via browser

Selezionare il vCenter quindi cliccare su Configure come mostrato nell’immagine sovrastante

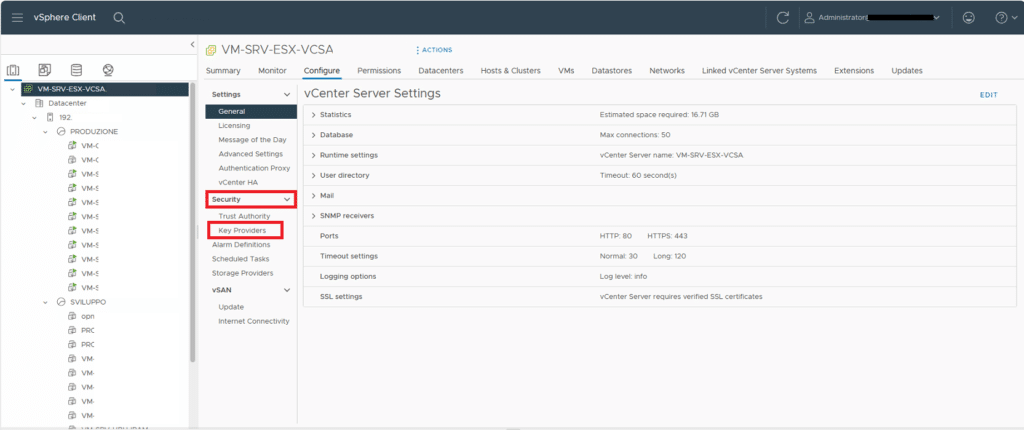

Selezionare dal Menù la voce Security quindi selezionare Key Providers

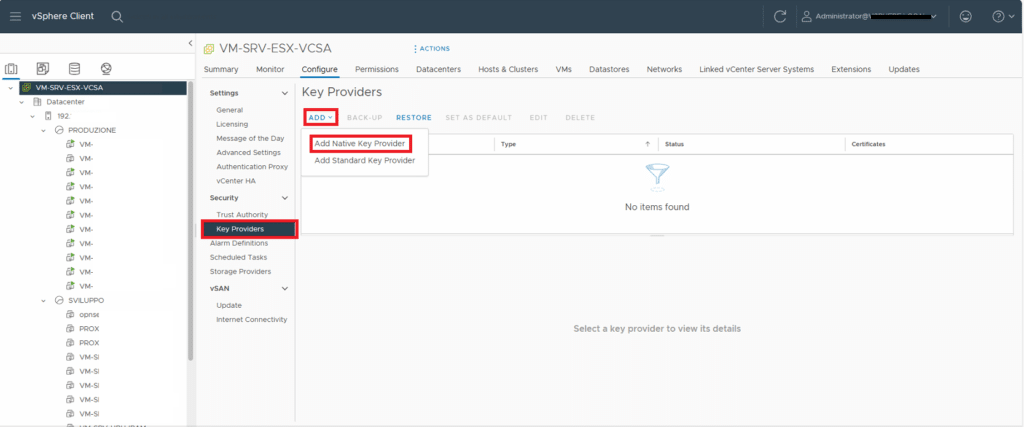

Selezionare del menù a tendina ADD quindi Add Native Key Provider

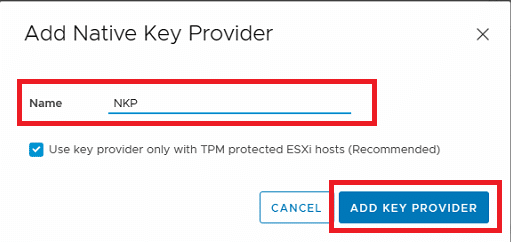

Inserire il nome da dare alla chiave e selezionare l’opzione User key provider only with TPM protected ESXi hosts (Recommended)

ATTENZIONE: Se gli host ESXi non dispongono di un modulo TPM fisico per poter utilizzare il Native Key Provider assicurarsi di disabilitare la casella di controllo User key provider only with TPM protected ESXi hosts (Recommended)

Cliccare su ADD KEY PROVIDER

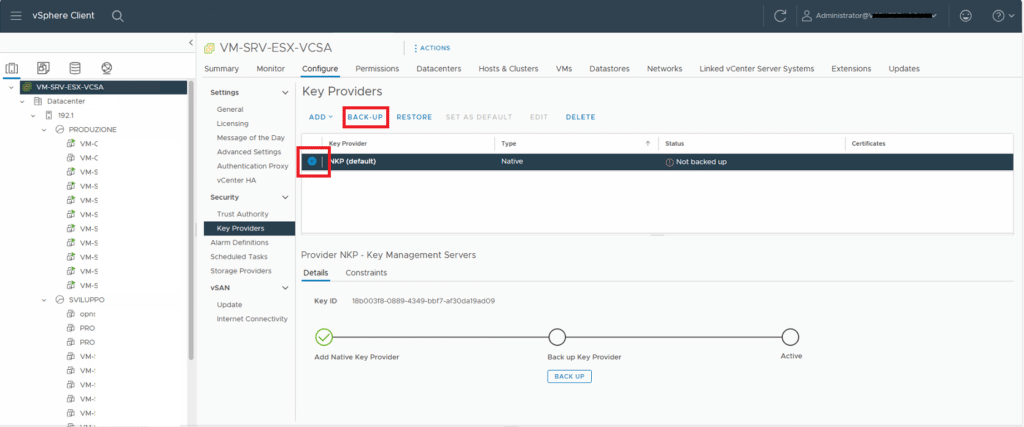

Selezionare il Key Provider appena creato quindi cliccare su BACK-UP

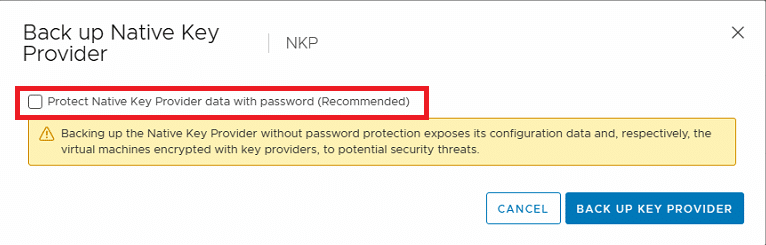

Selezionare l’opzione Protect Native Key Provider data with password (Recommended) come mkostrato nell’imamgine sovrastante

ATTENZIONE: Il backup del Native Key Provider senza protezione tramite password espone i suoi dati di configurazione e, rispettivamente, le macchine virtuali crittografate con i provider di chiavi a potenziali minacce alla sicurezza.

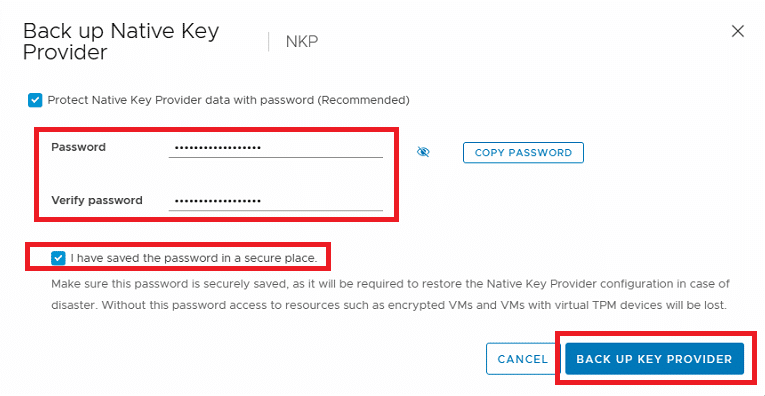

Inserire la password due volte quindi selezionare la voce I have saved the password in a secure place.

Cliccare su BACKP UP KEY PROVIDER per proseguire

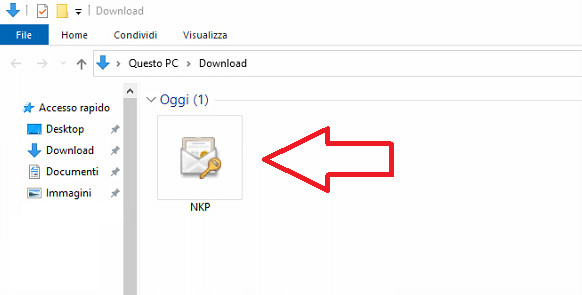

Verrà salvato un file con estensione p12

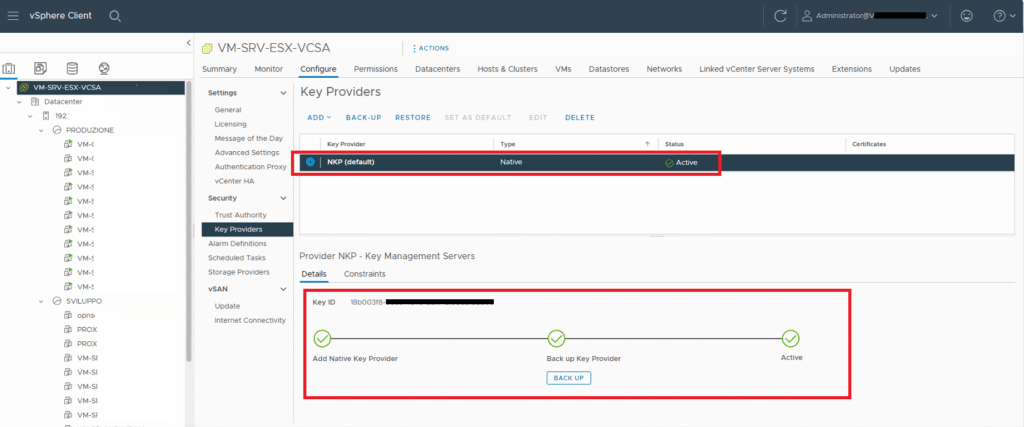

Inoltre come possiamo notare dall’immagine sovrastante nella sezione delle Key Providers noteremo che lo stato della chiave è diventato Attivo e quindi utilizzabile dal sistema.

CONFIGURAZIONE DEL vTPM SULLA VIRTUAL MACHINE

Dopo aver attivato il vTPM a livello di vCenter procedere con l’abilitazione a livello di VM.

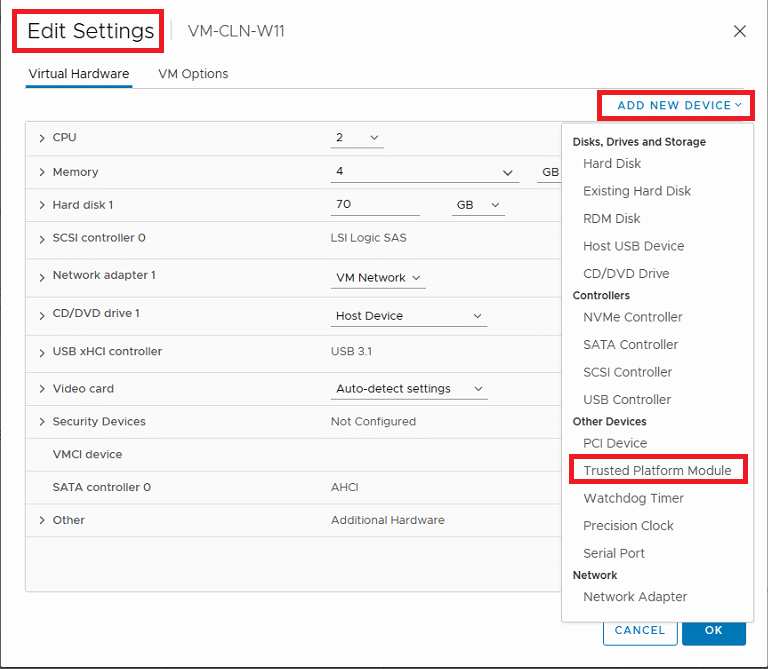

Selezionare la VM quindi cliccare su Edit Settings

Cliccare su ADD NEW DEVICE quindi slezionare la voce Trusted Platform Module

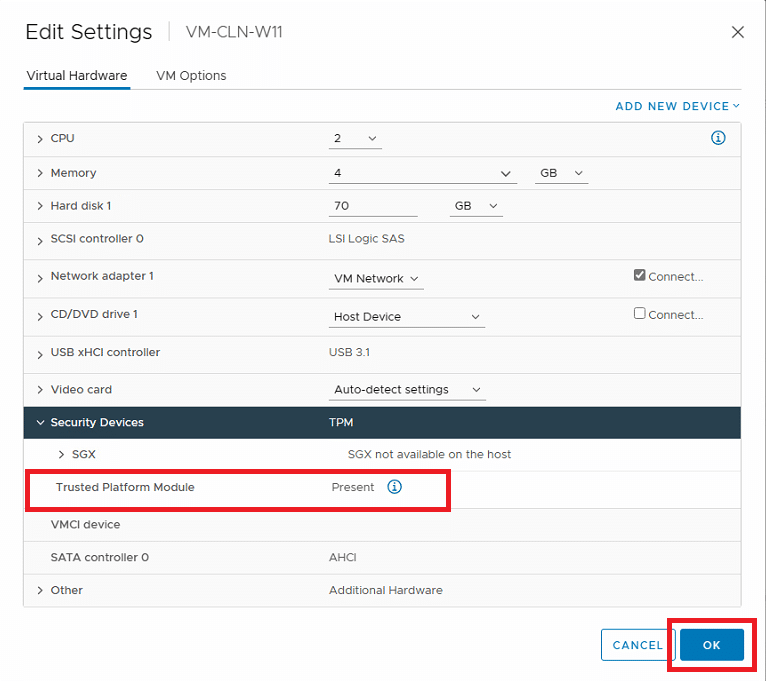

Accertarsi che il TPM sia presente quindi cliccare su OK

A questo punto è possibile accendere la VM e procedere alla configurazione del vTPM tramite il BIOS.

0 commenti